- ដោយ Admin

- Feb 14, 2026

កំពុងផ្ទុក...

កំពុងផ្ទុក...

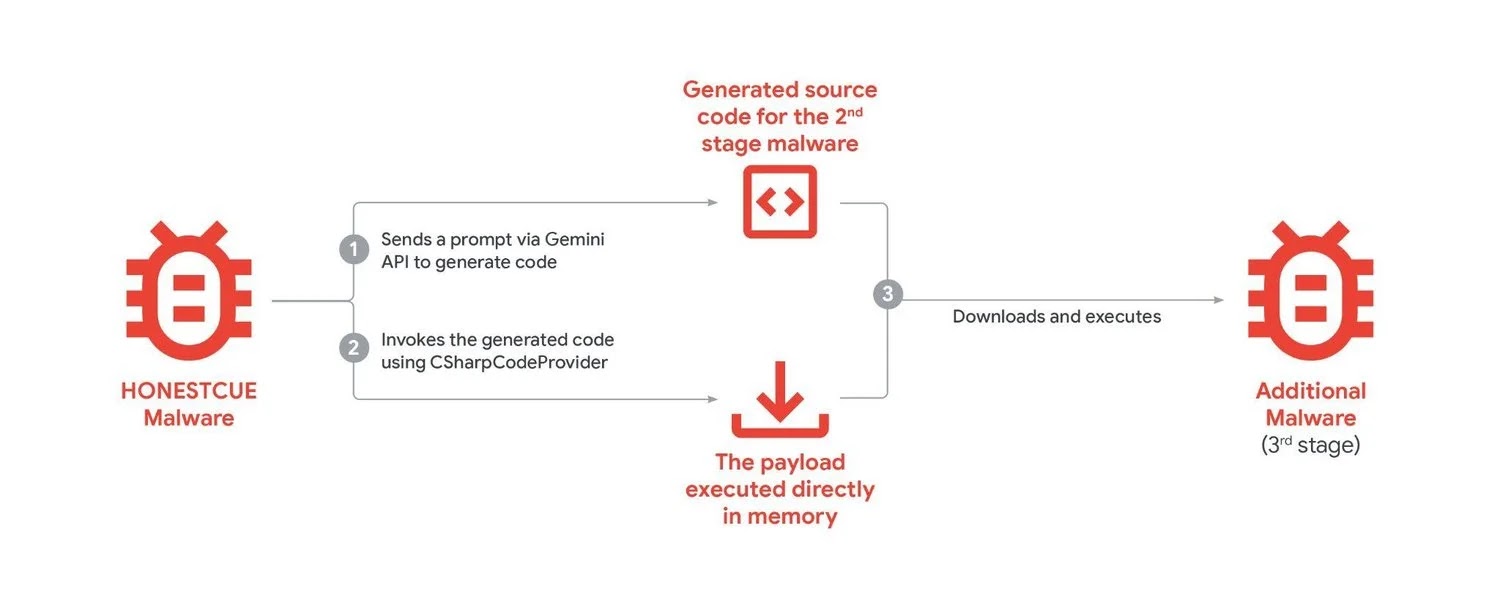

ភ្នាក់ងារគំរាមកំហែងបានចាប់ផ្តើមប្រើប្រាស់ Gemini API របស់ Google ដើម្បីបង្កើតកូដ C# សម្រាប់មេរោគពហុដំណាក់កាលដោយថាមវន្ត ដោយគេចវេះវិធីសាស្ត្ររកឃើញយុទ្ធសសាស្រ្ត

ក្រុមស៊ើបការណ៍សម្ងាត់គំរាមកំហែង Google (GTIG) បានរៀបរាប់លម្អិតអំពីរឿងនេះនៅក្នុងរបាយការណ៍តាមដានការគំរាមកំហែង AI ខែកុម្ភៈ ឆ្នាំ២០២៦ របស់ខ្លួន ដោយបង្ហាញពីក្របខ័ណ្ឌ HONESTCUE ដែលត្រូវបានសង្កេតឃើញជាលើកដំបូងនៅក្នុងខែកញ្ញា ឆ្នាំ២០២៥។

HONESTCUE ដំណើរការជាកម្មវិធីទាញយក និងកម្មវិធីបើកដំណើរការដែលសាកសួរ API របស់ Gemini ជាមួយនឹងការណែនាំដែលបានអ៊ិនកូដយ៉ាងរឹងមាំ ដើម្បីទាញយកកូដប្រភព C# ដែលមានដោយខ្លួនឯង។ កូដនេះអនុវត្តមុខងារដំណាក់កាលទីពីរ ដូចជាការទាញយក payloads ពី URL ដែលបង្ហោះនៅលើ CDNs ដូចជា Discord ដោយមិនបន្សល់ទុកនូវវត្ថុបុរាណឌីស។

បន្ទាប់មក មេរោគនេះប្រើប្រាស់ .NET CSharpCodeProvider ស្របច្បាប់ ដើម្បីចងក្រង និងប្រតិបត្តិកូដដែលបានទទួលដោយផ្ទាល់នៅក្នុងអង្គចងចាំ ដែលធ្វើឱ្យស្មុគស្មាញដល់ការវិភាគឋិតិវន្ត និងការរកឃើញអាកប្បកិរិយា។

អ្នកអភិវឌ្ឍន៍បានកែលម្អគំរូម្តងហើយម្តងទៀត ដោយដាក់ស្នើពួកវាទៅ VirusTotal តាមរយៈគណនីតែមួយ ដោយណែនាំក្រុមតូចមួយក្នុងការធ្វើតេស្តភស្តុតាងនៃគំនិត។

ការជំរុញហាក់ដូចជាមិនសមហេតុផលនៅខាងក្រៅបរិបទ ឧទាហរណ៍ មួយស្នើសុំថ្នាក់ "AITask" សាមញ្ញមួយដោយបោះពុម្ព "សួស្តីពី AI-generated C#!" ខណៈពេលដែលអ្នកផ្សេងទៀតបញ្ជាក់ថ្នាក់ "Stage2" ដោយប្រើ WebClient សម្រាប់ការទាញយក URL ការសរសេរឯកសារបណ្ដោះអាសន្ន ឬការផ្គុំក្នុងអង្គចងចាំ។

ភ្នាក់ងារគំរាមកំហែងទាញយកអត្ថប្រយោជន៍ពី Gemini

ដំណើរការនេះលាតត្រដាងជាស្រទាប់ៗ៖

-ការហៅ API៖ មេរោគផ្ញើសារឋិតិវន្តទៅ Gemini ដោយទទួលបាន C# ដែលអាចចងក្រងបាន។

-ការចងក្រងថាមវន្ត៖ CSharpCodeProvider ដំណើរការការឆ្លើយតបទៅជាការផ្គុំដែលអាចប្រតិបត្តិបាន។

-ការដឹកជញ្ជូន Payload៖ ដំណាក់កាលទីពីរទាញយកបៃពី URL ដែលគ្រប់គ្រងដោយអ្នកវាយប្រហារ ជាញឹកញាប់តាមរយៈ Discord CDN បន្ទាប់មកបើកដំណើរការតាមរយៈ Process.Start ឬការឆ្លុះបញ្ចាំង។

-ភាពស្ថិតស្ថេរគ្មានឯកសារ៖ គ្មានឯកសារគោលពីរប៉ះនឹងថាសទេ ដែលធ្វើឱ្យខូចដល់ការវិភាគចំណុចបញ្ចប់។

.jpg)

នេះឆ្លុះបញ្ចាំងពីបច្ចេកទេស "just-in-time" មុនដូចជា PROMPTFLUX ប៉ុន្តែបញ្ជូនការងារទៅខាងក្រៅដើម្បីបង្កើត។ GTIG កត់សម្គាល់ថាការជំរុញទាំងនេះគេចវេសពីការការពាររបស់ Gemini ព្រោះវាខ្វះការព្យាបាទច្បាស់លាស់ ដោយលាយបញ្ចូលគ្នាទៅក្នុងសំណួរអភិវឌ្ឍន៍ស្របច្បាប់។

អ្នកគំរាមកំហែងរួមបញ្ចូល Gemini ឆ្លងកាត់ដំណាក់កាល ចាប់ពីការឈ្លបយកការណ៍រហូតដល់ឧបករណ៍។ GTIG បានតាមដានការប្រើប្រាស់ខុសដោយក្រុម DPRK, អ៊ីរ៉ង់ (APT42), PRC (APT31, UNC795, APT41) និងរុស្ស៊ីសម្រាប់ការបន្លំតាមអ៊ីនធឺណិត ការស្រាវជ្រាវភាពងាយរងគ្រោះ និងការសរសេរស្គ្រីប C2។

ឧទាហរណ៍ APT31 បានដើរតួជា "អ្នកស្រាវជ្រាវសន្តិសុខ" ដើម្បីស៊ើបអង្កេតការរំលង RCE និង WAF។ ខណៈពេលដែលគ្មាន APT ណាមួយសម្រេចបាននូវរបកគំហើញផ្លាស់ប្តូរគំរូ ការកើនឡើងនៃផលិតភាពបង្កើនល្បឿនប្រតិបត្តិការ។

ការរចនារបស់ HONESTCUE ជៀសវាងការរកឃើញដោយកម្មវិធីកំចាត់មេរោគដែលមានមូលដ្ឋានលើហត្ថលេខាបែបប្រពៃណី និងតម្រងបណ្តាញដោយការផ្លាស់ប្តូរកូដដែលវាបង្កើតជាមួយនឹងការប្រតិបត្តិនីមួយៗ។ ភស្តុតាងបង្ហាញថា តួអង្គនៅពីក្រោយរឿងនេះមានជំនាញតិចតួចប៉ុណ្ណោះ។

ការធ្វើតេស្តដែលធ្វើឡើងជាមួយ bots Discord និងការផ្ទុកឡើងម្តងហើយម្តងទៀតទៅកាន់ VirusTotal បង្ហាញថា ពួកគេមានធនធានមានកំណត់ ជាពិសេសនៅពេលប្រៀបធៀបទៅនឹងភាពទំនើបដែលជាធម្មតាឃើញនៅក្នុងការគំរាមកំហែងជាប់លាប់កម្រិតខ្ពស់ (APTs) នេះបើយោងតាមក្រុមស៊ើបការណ៍សម្ងាត់ Google Threat Intelligence Group (GTIG)។

លើសពីនេះ និន្នាការទូលំទូលាយរួមមាន Xanthorox ដែលជា "AI ផ្ទាល់ខ្លួន" ក្រោមដីដែលប្រូកស៊ី Gemini ដែលបាន jailbroken តាមរយៈម៉ាស៊ីនមេ MCP។

Google បានរំខានតាមរយៈការបិទគណនី ការពង្រឹងគំរូ និងឧបករណ៍ចាត់ថ្នាក់ពេលវេលាជាក់ស្តែង។ Gemini ឥឡូវនេះបដិសេធសំណើរំលោភលើគោលការណ៍ ដោយជូនដំណឹងដោយឧប្បត្តិហេតុទាំងនេះ។ អ្នកការពារគួរតែតាមដានភាពមិនប្រក្រតីនៃ API (សំណួរកូដ-ហ្សែនបរិមាណខ្ពស់) រារាំងចរាចរណ៍ Gemini មិនប្រក្រតី និងត្រួតពិនិត្យបន្ទុក .NET ក្នុងអង្គចងចាំ។

ច្បាប់អាកប្បកិរិយាសម្រាប់ការប្រើប្រាស់ CSharpCodeProvider ឬការទាញយក CDN របស់ Discord ពីមេរោគ IOCs ជួយ។ GTIG ចែករំលែក IOCs នៅក្នុង GTI Collections សម្រាប់អ្នកប្រមាញ់។ នៅពេលដែលឧបករណ៍ AI រីកសាយភាយ ការការពារចម្រុះដែលលាយបញ្ចូលគ្នារវាងទូរមាត្របណ្តាញ និងការត្រួតពិនិត្យពេលដំណើរការកាន់តែមានសារៈសំខាន់។

លោកវេជ្ជបណ្ឌិត Ilia Kolochenko នាយកប្រតិបត្តិនៅ ImmuniWeb បានមានប្រសាសន៍ថា “នេះហាក់ដូចជាការរៀបចំ PR មិនល្អនៃបច្ចេកវិទ្យា AI របស់ Google ចំពេលមានការចាប់អារម្មណ៍ថយចុះ និងការខកចិត្តកាន់តែខ្លាំងឡើងរបស់វិនិយោគិននៅក្នុង GenAI”។

“ទីមួយ ទោះបីជា APT ប្រើប្រាស់ GenAI ក្នុងការវាយប្រហារតាមអ៊ីនធឺណិតរបស់ពួកគេក៏ដោយ វាមិនមានន័យថា GenAI ទីបំផុតបានក្លាយជាល្អគ្រប់គ្រាន់ដើម្បីបង្កើតមេរោគទំនើប ឬប្រតិបត្តិខ្សែសង្វាក់សម្លាប់តាមអ៊ីនធឺណិតពេញលេញនៃការវាយប្រហារនោះទេ។ GenAI ពិតជាអាចបង្កើនល្បឿន និងធ្វើស្វ័យប្រវត្តិកម្មដំណើរការសាមញ្ញមួយចំនួន - សូម្បីតែសម្រាប់ក្រុម APT - ប៉ុន្តែវាមិនមានអ្វីទាក់ទងនឹងការសន្និដ្ឋានដ៏រំជើបរំជួលអំពីអំណាចទាំងអស់របស់ GenAI ក្នុងការលួចចូលប្រព័ន្ធ”។

«ទីពីរ Google អាចនឹងកំពុងដាក់អន្ទាក់ផ្លូវច្បាប់សម្រាប់ខ្លួនឯង។ ដោយដឹងយ៉ាងច្បាស់ថាក្រុមរដ្ឋជាតិ និងភេរវករតាមអ៊ីនធឺណិតកំពុងកេងប្រវ័ញ្ចបច្ចេកវិទ្យា AI របស់ Google យ៉ាងសកម្មសម្រាប់គោលបំណងព្យាបាទ វាអាចទទួលខុសត្រូវចំពោះការខូចខាតដែលបង្កឡើងដោយអ្នកគំរាមកំហែងតាមអ៊ីនធឺណិតទាំងនេះ។ ការកសាងរបាំងការពារ និងការអនុវត្តការត្រួតពិនិត្យអតិថិជនកាន់តែប្រសើរឡើងមិនចំណាយច្រើនទេ ហើយអាចការពារការរំលោភបំពានដែលបានរាយការណ៍។ ឥឡូវនេះសំណួរដ៏ធំគឺថាអ្នកណានឹងទទួលខុសត្រូវ ខណៈពេលដែល Google ទំនងជាមិនមានចម្លើយដ៏គួរឱ្យជឿជាក់ចំពោះវាទេ»។