- ដោយ Admin

- Feb 14, 2026

កំពុងផ្ទុក...

កំពុងផ្ទុក...

យុទ្ធនាការវិស្វកម្មសង្គមដ៏ទំនើបមួយកំពុងកំណត់គោលដៅអ្នកប្រើប្រាស់ Windows តាមរយៈទំព័រផ្ទៀងផ្ទាត់ CAPTCHA ក្លែងក្លាយ ដើម្បីចែកចាយមេរោគលួចព័ត៌មាន StealC។

ការវាយប្រហារចាប់ផ្តើមនៅពេលដែលជនរងគ្រោះចូលទៅកាន់គេហទំព័រដែលរងការគំរាមកំហែង ដែលបង្ហាញការត្រួតពិនិត្យសុវត្ថិភាព Cloudflare ក្លែងក្លាយ ដោយបញ្ឆោតពួកគេឱ្យប្រតិបត្តិពាក្យបញ្ជា PowerShell ដែលមានគំនិតអាក្រក់។

យុទ្ធនាការនេះតំណាងឱ្យការវិវត្តដ៏គ្រោះថ្នាក់មួយនៅក្នុងយុទ្ធសាស្ត្រឧក្រិដ្ឋកម្មតាមអ៊ីនធឺណិត ដោយរួមបញ្ចូលគ្នានូវឧបាយកលផ្លូវចិត្តជាមួយនឹងវិធីសាស្ត្រគេចវេសបច្ចេកទេសកម្រិតខ្ពស់ ដើម្បីលួចទិន្នន័យរសើប។

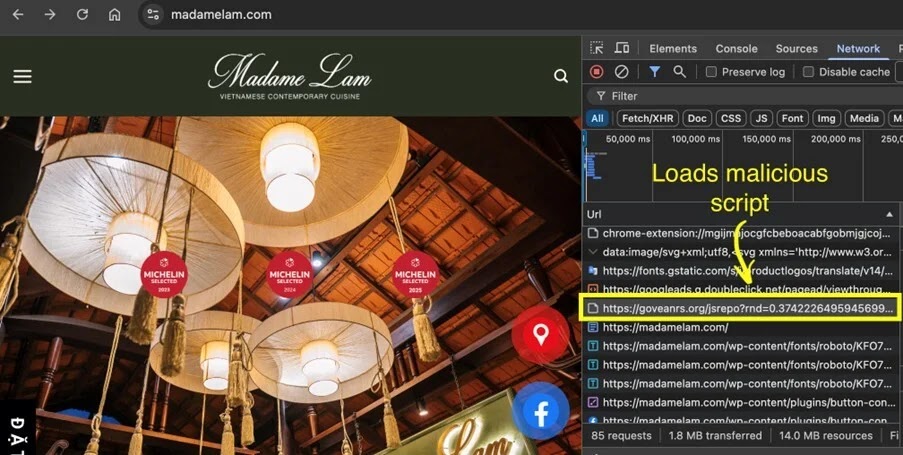

ការវាយប្រហារចាប់ផ្តើមជាមួយនឹងគេហទំព័រដែលហាក់ដូចជាស្របច្បាប់ ដែលត្រូវបានសម្របសម្រួលដោយអ្នកគំរាមកំហែង។ នៅពេលដែលអ្នកប្រើប្រាស់ចូលមើលគេហទំព័រទាំងនេះ JavaScript ដែលមានគំនិតអាក្រក់នឹងផ្ទុកទំព័រ CAPTCHA ក្លែងក្លាយដែលធ្វើត្រាប់តាមប្រព័ន្ធផ្ទៀងផ្ទាត់របស់ Cloudflare។

ទំព័រនេះណែនាំជនរងគ្រោះឱ្យចុច Windows Key + R បន្ទាប់មក Ctrl + V ដើម្បីបិទភ្ជាប់ពាក្យបញ្ជាដែលលាក់ ហើយចុងក្រោយចុច Enter ដើម្បីប្រតិបត្តិវា។ បច្ចេកទេស ClickFix នេះកេងប្រវ័ញ្ចទំនុកចិត្តរបស់អ្នកប្រើប្រាស់ ដែលធ្វើឱ្យជនរងគ្រោះជឿថាពួកគេកំពុងបំពេញការត្រួតពិនិត្យសុវត្ថិភាពជាប្រចាំ នៅពេលដែលពួកគេពិតជាកំពុងបើកដំណើរការមេរោគ។

អ្នកស្រាវជ្រាវ LevelBlue បានកំណត់អត្តសញ្ញាណខ្សែសង្វាក់វាយប្រហារច្រើនដំណាក់កាលនេះ ដែលទាញយកលេខកូដសែលដែលមិនអាស្រ័យលើទីតាំង ផ្ទុកកម្មវិធីទាញយក PE 64 ប៊ីតដោយឆ្លុះបញ្ចាំង ហើយចុងក្រោយចាក់មេរោគ StealC ទៅក្នុងដំណើរការ Windows ស្របច្បាប់។

.jpg)

អ្នកលួចនេះកំណត់គោលដៅលើព័ត៌មានសម្ងាត់របស់កម្មវិធីរុករកពី Chrome, Edge, Firefox និងកម្មវិធីរុករកផ្សេងទៀត ផ្នែកបន្ថែមកាបូបលុយឌីជីថល រួមទាំង MetaMask និង Coinbase Wallet ឯកសារផ្ទៀងផ្ទាត់គណនី Steam ព័ត៌មានសម្ងាត់អ៊ីមែល Outlook និងព័ត៌មានប្រព័ន្ធដែលមានរូបថតអេក្រង់។

ខ្សែសង្វាក់ឆ្លងមេរោគ និងយុទ្ធសាស្ត្រគេចវេស

មេរោគនេះប្រើប្រាស់បច្ចេកទេសប្រតិបត្តិដែលគ្មានឯកសារ ដែលដំណើរការទាំងស្រុងនៅក្នុងអង្គចងចាំដោយមិនចាំបាច់សរសេរឯកសារទៅថាស ដែលធ្វើឱ្យការរកឃើញមានការលំបាកខ្លាំង។

បន្ទាប់ពីពាក្យបញ្ជា PowerShell ដំបូងត្រូវបានប្រតិបត្តិ វាភ្ជាប់ទៅម៉ាស៊ីនមេពីចម្ងាយដើម្បីទាញយកលេខកូដសែលដែលបង្កើតដោយប្រើក្របខ័ណ្ឌ Donut។

.jpg)

បន្ទាប់មក shellcode នេះផ្ទុកកម្មវិធីទាញយក PE ផ្ទាល់ខ្លួនដែលចងក្រងជាមួយ Microsoft Visual C++ ដែលទាញយក StealC payload ចុងក្រោយ ហើយចាក់វាចូលទៅក្នុង svchost.exe ដែលជាដំណើរការសេវាកម្ម Windows ស្របច្បាប់។

StealC ទំនាក់ទំនងជាមួយម៉ាស៊ីនមេបញ្ជា និងត្រួតពិនិត្យរបស់វាដោយប្រើចរាចរណ៍ HTTP ដែលបានអ៊ិនគ្រីបជាមួយនឹងការអ៊ិនកូដ Base64 និង RC4។

មេរោគនេះប្រើប្រាស់ការបិទបាំងខ្សែអក្សរពីរស្រទាប់ ដើម្បីលាក់ទិន្នន័យកំណត់រចនាសម្ព័ន្ធសំខាន់ៗ រួមទាំង URL ម៉ាស៊ីនមេ C2 ផ្លូវឯកសារគោលដៅ និងសំណួរមូលដ្ឋានទិន្នន័យ។

អង្គការនានាគួរតែតាមដានខ្សែអក្សរ User-Agent ដែលគួរឱ្យសង្ស័យដូចជា "Loader" សម្គាល់ការប្រតិបត្តិ PowerShell ជាមួយពាក្យបញ្ជាដែលបានអ៊ិនកូដ រកឃើញលំនាំ VirtualAlloc និង CreateThread ដែលបង្ហាញពីការចាក់បញ្ចូលលេខកូដសែល និងជូនដំណឹងអំពីការចូលប្រើមូលដ្ឋានទិន្នន័យអត្តសញ្ញាណកម្មវិធីរុករកមិនធម្មតា។