- ដោយ Admin

- Feb 03, 2026

កំពុងផ្ទុក...

កំពុងផ្ទុក...

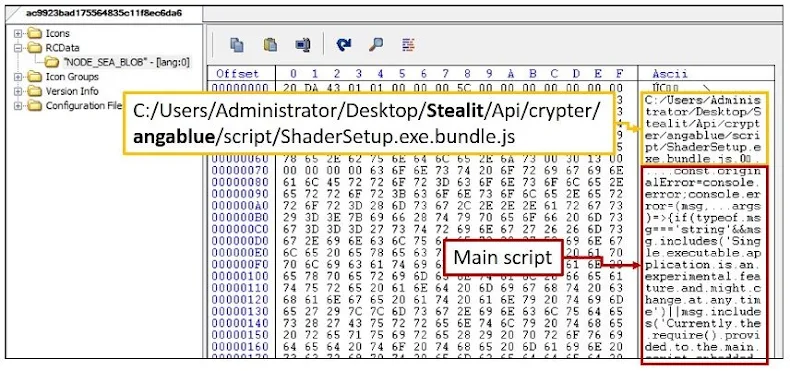

អ្នកស្រាវជ្រាវសន្តិសុខតាមអ៊ីនធឺណិតបានបង្ហាញព័ត៌មានលម្អិតនៃយុទ្ធនាការមេរោគសកម្មមួយដែលមានឈ្មោះថា Stealit ដែលបានប្រើប្រាស់មុខងារ Node.js 'Single Executable Application (SEA) ជាមធ្យោបាយមួយដើម្បីចែកចាយបន្ទុករបស់វា។

យោងតាមក្រុមហ៊ុន Fortinet FortiGuard Labs ការជ្រើសរើសឡើងវិញក៏បានប្រើប្រាស់ក្របខ័ណ្ឌ Electron ប្រភពបើកចំហដើម្បីចែកចាយមេរោគ។ វាត្រូវបានវាយតម្លៃថាមេរោគកំពុងត្រូវបានផ្សព្វផ្សាយតាមរយៈកម្មវិធីដំឡើងក្លែងក្លាយសម្រាប់ហ្គេម និងកម្មវិធី VPN ដែលត្រូវបានបង្ហោះទៅកាន់គេហទំព័រចែករំលែកឯកសារដូចជា Mediafire និង Discord ។

SEA គឺជាលក្ខណៈពិសេសដែលអនុញ្ញាតឱ្យកម្មវិធី Node.js ត្រូវបានខ្ចប់ និងចែកចាយជាកម្មវិធីដែលអាចប្រតិបត្តិបាន សូម្បីតែនៅលើប្រព័ន្ធដែលមិនមាន Node.js ត្រូវបានដំឡើងក៏ដោយ។

អ្នកស្រាវជ្រាវសន្តិសុខ Eduardo Altares និង Joie Salvio បាននិយាយនៅក្នុងរបាយការណ៍មួយដែលបានចែករំលែកជាមួយ The Hacker News ថា "វិធីសាស្រ្តទាំងពីរមានប្រសិទ្ធភាពសម្រាប់ការចែកចាយមេរោគដែលមានមូលដ្ឋានលើ Node.js ព្រោះវាអនុញ្ញាតឱ្យដំណើរការដោយមិនចាំបាច់ដំឡើងកម្មវិធី Node.js runtime ឬការពឹងផ្អែកបន្ថែម" ។

នៅលើគេហទំព័រពិសេសមួយ តួអង្គគំរាមកំហែងនៅពីក្រោយ Stealit អះអាងថានឹងផ្តល់ជូននូវ "ដំណោះស្រាយទាញយកទិន្នន័យប្រកបដោយវិជ្ជាជីវៈ" តាមរយៈគម្រោងជាវជាច្រើន។ នេះរាប់បញ្ចូលទាំង Trojan ការចូលប្រើពីចម្ងាយ (RAT) ដែលគាំទ្រការទាញយកឯកសារ ការគ្រប់គ្រងគេហទំព័រ ការត្រួតពិនិត្យអេក្រង់ផ្ទាល់ និងការដាក់ពង្រាយ ransomware ដែលផ្តោតលើប្រព័ន្ធប្រតិបត្តិការ Android និង Windows ។

តម្លៃសម្រាប់ Windows Stealer មានចាប់ពី $29.99 សម្រាប់ការជាវប្រចាំសប្តាហ៍ដល់ $499.99 សម្រាប់អាជ្ញាប័ណ្ណពេញមួយជីវិត។ ម៉្យាងវិញទៀតតម្លៃ Android RAT គឺចាប់ពី $99.99 ដល់ $1,999.99 ។

កម្មវិធីប្រតិបត្តិក្លែងក្លាយមានកម្មវិធីដំឡើងដែលត្រូវបានរចនាឡើងដើម្បីទាញយកសមាសធាតុសំខាន់ៗនៃមេរោគដែលបានទាញយកពី command-and-control (C2) ហើយដំឡើងពួកវា ប៉ុន្តែត្រូវចំណាំថាមុនពេលអនុវត្តការត្រួតពិនិត្យប្រឆាំងការវិភាគមួយចំនួនដើម្បីធានាថាវាដំណើរការនៅក្នុងបរិយាកាសនិម្មិត ឬប្រអប់ខ្សាច់។

ទិដ្ឋភាពសំខាន់នៃជំហាននេះពាក់ព័ន្ធនឹងការសរសេរសោផ្ទៀងផ្ទាត់ភាពត្រឹមត្រូវដែលបានអ៊ិនកូដ Base64 ដែលជាគន្លឹះអក្សរក្រមលេខ 12 តួអក្សរទៅកាន់ឯកសារ %temp%\cache.json ។ សោនេះត្រូវបានប្រើដើម្បីផ្ទៀងផ្ទាត់ជាមួយម៉ាស៊ីនមេ C2 ក៏ដូចជាដោយអ្នកជាវដើម្បីចូលទៅផ្ទាំងគ្រប់គ្រង ដើម្បីអាចតាមដាន និងគ្រប់គ្រងជនរងគ្រោះរបស់ពួកគេ។

មេរោគនេះក៏ត្រូវបានវិស្វកម្មផងដែរដើម្បីកំណត់រចនាសម្ព័ន្ធការមិនរាប់បញ្ចូល Microsoft Defender Antivirus ដូច្នេះថតដែលមានសមាសធាតុដែលបានទាញយកមិនត្រូវបានសម្គាល់។ មុខងាររបស់ប្រតិបត្តិករទាំងបីមានដូចខាងក្រោម :

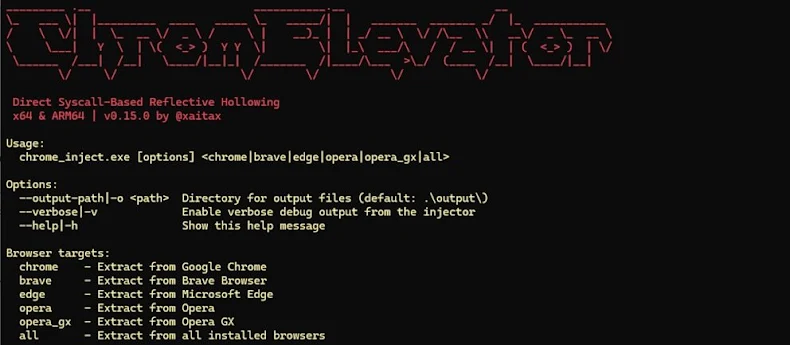

-save_data.exe ដែលត្រូវបានទាញយកនិងប្រតិបត្តិតែប្រសិនបើមេរោគកំពុងដំណើរការដោយមានសិទ្ធិខ្ពស់។ វាត្រូវបានរចនាឡើងដើម្បីទម្លាក់ឧបករណ៍មួយដែលមានឈ្មោះថា "cache.exe" - ដែលជាផ្នែកមួយនៃគម្រោងប្រភពបើកចំហ ChromElevator - ដើម្បីទាញយកព័ត៌មានពីកម្មវិធីរុករកដែលមានមូលដ្ឋានលើ Chromium ។

-stats_db.exe ដែលត្រូវបានរចនាឡើងដើម្បីទាញយកព័ត៌មានពីអ្នកនាំសារ (Telegram, WhatsApp) កាបូប cryptocurrency និងផ្នែកបន្ថែមកម្មវិធីរុករកកាបូប (Atomic និង Exodus) និង -កម្មវិធីដែលទាក់ទងនឹងហ្គេម (Steam, Minecraft, GrowTopia និង Epic Games Launcher) ។

-game_cache.exe ដែលត្រូវបានរចនាឡើងដើម្បីដំឡើងការតស៊ូនៅលើម៉ាស៊ីនដោយបើកដំណើរការរបស់វានៅពេលចាប់ផ្ដើមប្រព័ន្ធឡើងវិញដោយបង្កើតស្គ្រីប Visual Basic និងទំនាក់ទំនងជាមួយម៉ាស៊ីនមេ C2 ដើម្បីចាក់ផ្សាយអេក្រង់ជនរងគ្រោះក្នុងពេលវេលាជាក់ស្តែង ប្រតិបត្តិពាក្យបញ្ជាតាមអំពើចិត្ត ទាញយក/ផ្ទុកឯកសារ និងផ្លាស់ប្តូរផ្ទាំងរូបភាពផ្ទៃតុ។

Fortinet បាននិយាយថា "យុទ្ធនាការ Stealit ថ្មីនេះប្រើប្រាស់មុខងារសាកល្បង Node.js Single Executable Application (SEA) ដែលនៅតែស្ថិតក្រោមការអភិវឌ្ឍន៍សកម្ម ដើម្បីងាយស្រួលចែកចាយស្គ្រីបព្យាបាទទៅកាន់ប្រព័ន្ធដែលមិនមាន Node.js ដែលបានដំឡើង" Fortinet បាននិយាយ។ "តួអង្គគំរាមកំហែងនៅពីក្រោយរឿងនេះ ប្រហែលជាកំពុងកេងប្រវ័ញ្ចភាពថ្មីថ្មោងរបស់លក្ខណៈពិសេស ដោយពឹងផ្អែកលើធាតុផ្សំនៃការភ្ញាក់ផ្អើល ហើយសង្ឃឹមថានឹងចាប់បានកម្មវិធីសុវត្ថិភាព និងអ្នកវិភាគមេរោគមិនប្រុងប្រយ័ត្ន។"