- ដោយ Admin

- Feb 03, 2026

កំពុងផ្ទុក...

កំពុងផ្ទុក...

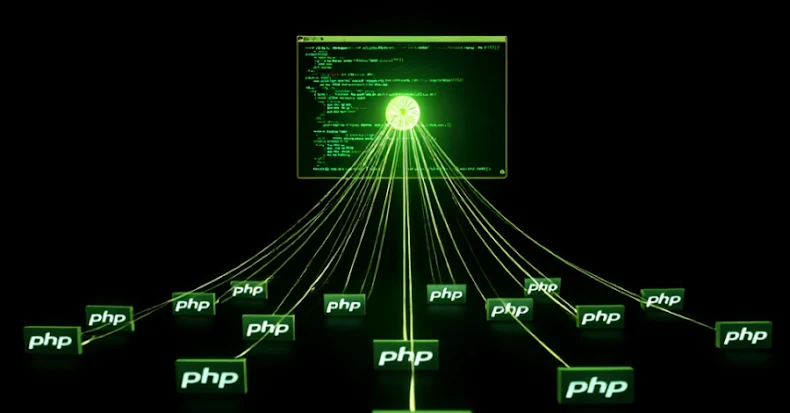

ក្រុមអ្នកស្រាវជ្រាវសន្តិសុខតាមអ៊ីនធឺណិតកំពុងអំពាវនាវឱ្យមានការយកចិត្តទុកដាក់ចំពោះការកើនឡើងនៃការវាយប្រហារដោយស្វ័យប្រវត្តិដែលកំណត់គោលដៅម៉ាស៊ីនមេ PHP ឧបករណ៍ IoT និងច្រកផ្លូវពពកដោយ botnet ជាច្រើនដូចជា Mirai, Gafgyt និង Mozi។

អង្គភាពស្រាវជ្រាវការគំរាមកំហែង Qualys (TRU) បាននិយាយនៅក្នុងរបាយការណ៍មួយដែលចែករំលែកជាមួយ The Hacker News ថា "យុទ្ធនាការស្វ័យប្រវត្តិទាំងនេះទាញយកប្រយោជន៍ពីភាពងាយរងគ្រោះ CVE ដែលគេស្គាល់ និងការកំណត់រចនាសម្ព័ន្ធមិនត្រឹមត្រូវលើពពកដើម្បីទទួលបានការគ្រប់គ្រងលើប្រព័ន្ធដែលលាតត្រដាង និងពង្រីកបណ្តាញ botnet"។

ក្រុមហ៊ុនសន្តិសុខតាមអ៊ីនធឺណិតបាននិយាយថា ម៉ាស៊ីនមេ PHP បានលេចចេញជាគោលដៅលេចធ្លោបំផុតនៃការវាយប្រហារទាំងនេះដោយសារតែការប្រើប្រាស់យ៉ាងទូលំទូលាយនៃប្រព័ន្ធគ្រប់គ្រងមាតិកាដូចជា WordPress និង Craft CMS។ នេះបង្កើតជាផ្ទៃវាយប្រហារដ៏ធំមួយ ដោយសារការដាក់ពង្រាយ PHP ជាច្រើនអាចទទួលរងពីការកំណត់រចនាសម្ព័ន្ធមិនត្រឹមត្រូវ កម្មវិធីជំនួយ និងស្បែកហួសសម័យ និងការផ្ទុកឯកសារមិនមានសុវត្ថិភាព។

ចំណុចខ្សោយលេចធ្លោមួយចំនួននៅក្នុងក្របខ័ណ្ឌ PHP ដែលត្រូវបានវាយប្រហារដោយអ្នកគំរាមកំហែងត្រូវបានរាយខាងក្រោម -

-CVE-2017-9841 - ចំណុចខ្សោយនៃការប្រតិបត្តិកូដពីចម្ងាយនៅក្នុង PHPUnit

-CVE-2021-3129 - ចំណុចខ្សោយនៃការប្រតិបត្តិកូដពីចម្ងាយនៅក្នុង Laravel

-CVE-2022-47945 - ចំណុចខ្សោយនៃការប្រតិបត្តិកូដពីចម្ងាយនៅក្នុងក្របខ័ណ្ឌ ThinkPHP

Qualys បាននិយាយថា ខ្លួនក៏បានសង្កេតឃើញកិច្ចខិតខំប្រឹងប្រែងនៃការកេងប្រវ័ញ្ចដែលពាក់ព័ន្ធនឹងការប្រើប្រាស់ខ្សែអក្សរសំណួរ "/?XDEBUG_SESSION_START=phpstorm" នៅក្នុងសំណើ HTTP GET ដើម្បីចាប់ផ្តើមវគ្គបំបាត់កំហុស Xdebug ជាមួយបរិស្ថានអភិវឌ្ឍន៍រួមបញ្ចូលគ្នា (IDE) ដូចជា PhpStorm។

ក្រុមហ៊ុនបាននិយាយថា "ប្រសិនបើ Xdebug ត្រូវបានទុកចោលដោយអចេតនានៅក្នុងបរិយាកាសផលិតកម្ម អ្នកវាយប្រហារអាចប្រើវគ្គទាំងនេះដើម្បីទទួលបានការយល់ដឹងអំពីឥរិយាបថកម្មវិធី ឬទាញយកទិន្នន័យរសើប"។

ម្យ៉ាងវិញទៀត អ្នកគំរាមកំហែងកំពុងបន្តស្វែងរកព័ត៌មានសម្ងាត់ សោ API និងសញ្ញាសម្ងាត់ចូលប្រើនៅក្នុងម៉ាស៊ីនមេដែលប៉ះពាល់នឹងអ៊ីនធឺណិត ដើម្បីគ្រប់គ្រងប្រព័ន្ធដែលងាយរងគ្រោះ ក៏ដូចជាទាញយកអត្ថប្រយោជន៍ពីចំណុចខ្សោយសុវត្ថិភាពដែលគេស្គាល់នៅក្នុងឧបករណ៍ IoT ដើម្បីសហការពួកវាទៅក្នុងបណ្តាញ botnet។ ទាំងនេះរួមមាន -

-CVE-2022-22947 - ចំណុចខ្សោយនៃការប្រតិបត្តិកូដពីចម្ងាយនៅក្នុង Spring Cloud Gateway

-CVE-2024-3721 - ចំណុចខ្សោយនៃការចាក់ពាក្យបញ្ជានៅក្នុង TBK DVR-4104 និង DVR-4216

ការកំណត់រចនាសម្ព័ន្ធមិនត្រឹមត្រូវនៅក្នុង MVPower TV-7104HE DVR ដែលអនុញ្ញាតឱ្យអ្នកប្រើប្រាស់ដែលមិនបានផ្ទៀងផ្ទាត់ប្រតិបត្តិពាក្យបញ្ជាប្រព័ន្ធតាមអំពើចិត្តតាមរយៈសំណើ HTTP GET

លោក Qualys បានបន្ថែមថា សកម្មភាពស្កេនជារឿយៗមានប្រភពមកពីហេដ្ឋារចនាសម្ព័ន្ធ cloud ដូចជា Amazon Web Services (AWS), Google Cloud, Microsoft Azure, Digital Ocean និង Akamai Cloud ដែលបង្ហាញពីរបៀបដែលអ្នកគំរាមកំហែងកំពុងរំលោភបំពានសេវាកម្មស្របច្បាប់ដើម្បីផលប្រយោជន៍របស់ពួកគេ ខណៈពេលដែលបិទបាំងប្រភពដើមពិតរបស់ពួកគេ។

វាបានកត់សម្គាល់ថា "អ្នកគំរាមកំហែងសព្វថ្ងៃនេះមិនចាំបាច់មានភាពស្មុគស្មាញខ្ពស់ដើម្បីមានប្រសិទ្ធភាពនោះទេ"។ "ជាមួយនឹងឧបករណ៍កេងប្រវ័ញ្ចដែលមានយ៉ាងទូលំទូលាយ ក្របខ័ណ្ឌ botnet និងឧបករណ៍ស្កេន សូម្បីតែអ្នកវាយប្រហារកម្រិតចូលក៏អាចបង្កការខូចខាតយ៉ាងធ្ងន់ធ្ងរផងដែរ"។

ដើម្បីការពារប្រឆាំងនឹងការគំរាមកំហែងនេះ អ្នកប្រើប្រាស់ត្រូវបានណែនាំថាត្រូវរក្សាឧបករណ៍របស់ពួកគេឱ្យទាន់សម័យ លុបឧបករណ៍អភិវឌ្ឍន៍ និងឧបករណ៍បំបាត់កំហុសនៅក្នុងបរិយាកាសផលិតកម្ម ធានាសុវត្ថិភាពសម្ងាត់ដោយប្រើ AWS Secrets Manager ឬ HashiCorp Vault និងរឹតត្បិតការចូលប្រើហេដ្ឋារចនាសម្ព័ន្ធ cloud ជាសាធារណៈ។

លោក James Maude ប្រធានផ្នែកបច្ចេកវិទ្យានៅ BeyondTrust បាននិយាយថា "ខណៈពេលដែល botnets ពីមុនត្រូវបានផ្សារភ្ជាប់ជាមួយនឹងការវាយប្រហារ DDoS ទ្រង់ទ្រាយធំ និងការបោកប្រាស់ការជីកយករ៉ែគ្រីបតូម្តងម្កាល នៅក្នុងយុគសម័យនៃការគំរាមកំហែងសុវត្ថិភាពអត្តសញ្ញាណ យើងឃើញពួកគេដើរតួនាទីថ្មីនៅក្នុងប្រព័ន្ធអេកូឡូស៊ីគំរាមកំហែង"។

"ការមានសិទ្ធិចូលប្រើបណ្តាញរ៉ោតទ័រដ៏ធំ និងអាសយដ្ឋាន IP របស់ពួកគេអាចអនុញ្ញាតឱ្យអ្នកគំរាមកំហែងអនុវត្តការវាយប្រហារដោយការបំពេញព័ត៌មានសម្ងាត់ និងការវាយប្រហារដោយបាញ់ពាក្យសម្ងាត់ក្នុងទ្រង់ទ្រាយធំ។ botnets ក៏អាចគេចវេសពីការគ្រប់គ្រងទីតាំងភូមិសាស្ត្រដោយលួចព័ត៌មានសម្ងាត់របស់អ្នកប្រើប្រាស់ ឬលួចយកវគ្គកម្មវិធីរុករក ហើយបន្ទាប់មកប្រើ node botnet នៅជិតទីតាំងជាក់ស្តែងរបស់ជនរងគ្រោះ ហើយប្រហែលជាថែមទាំងប្រើ ISP ដូចគ្នានឹងជនរងគ្រោះដើម្បីគេចវេសពីការរកឃើញការចូល ឬគោលការណ៍ចូលប្រើមិនធម្មតា"។

ការបង្ហាញព័ត៌មាននេះកើតឡើងនៅពេលដែល NETSCOUT បានចាត់ថ្នាក់ botnet DDoS-for-hire ដែលគេស្គាល់ថា AISURU ជាប្រភេទមេរោគថ្មីមួយដែលមានឈ្មោះថា TurboMirai ដែលអាចចាប់ផ្តើមការវាយប្រហារ DDoS ដែលលើសពី 20 terabits ក្នុងមួយវិនាទី (Tbps)។ botnet នេះភាគច្រើនរួមមានរ៉ោតទ័រចូលប្រើអ៊ីនធឺណិតកម្រិតអ្នកប្រើប្រាស់ ប្រព័ន្ធ CCTV និង DVR តាមអ៊ីនធឺណិត និងឧបករណ៍អតិថិជនផ្សេងទៀត (CPE)។

ក្រុមហ៊ុនបាននិយាយថា "botnet ទាំងនេះរួមបញ្ចូលសមត្ថភាពវាយប្រហារ DDoS បន្ថែម និងមុខងារប្រើប្រាស់ច្រើនយ៉ាង ដែលអាចឱ្យការវាយប្រហារ DDoS និងសកម្មភាពខុសច្បាប់ផ្សេងទៀតដូចជាការបំពេញព័ត៌មានសម្ងាត់ ការស្កេនគេហទំព័រដែលជំរុញដោយបញ្ញាសិប្បនិម្មិត (AI) ការផ្ញើសារឥតបានការ និងការបន្លំ"។

"AISURU រួមបញ្ចូលសេវាកម្មប្រូកស៊ីលំនៅដ្ឋានដែលប្រើដើម្បីឆ្លុះបញ្ចាំងពីការវាយប្រហារ DDoS ស្រទាប់កម្មវិធី HTTPS ដែលបង្កើតឡើងដោយខ្សែភ្ជាប់វាយប្រហារខាងក្រៅ"។

ការប្រែក្លាយឧបករណ៍ដែលរងការគំរាមកំហែងទៅជាប្រូកស៊ីលំនៅដ្ឋានអនុញ្ញាតឱ្យអតិថិជនបង់ប្រាក់បញ្ជូនចរាចរណ៍របស់ពួកគេតាមរយៈណូតមួយនៅក្នុង botnet ដោយផ្តល់នូវភាពអនាមិក និងសមត្ថភាពក្នុងការលាយឡំជាមួយសកម្មភាពបណ្តាញធម្មតា។ យោងតាមអ្នកកាសែតសន្តិសុខឯករាជ្យ Brian Krebs សេវាកម្មប្រូកស៊ីសំខាន់ៗទាំងអស់បានកើនឡើងយ៉ាងខ្លាំងក្នុងរយៈពេលប្រាំមួយខែកន្លងមកនេះ ដោយដកស្រង់ទិន្នន័យពី spur.us។