- ដោយ Admin

- Feb 03, 2026

កំពុងផ្ទុក...

កំពុងផ្ទុក...

ក្រុមហ៊ុនសន្តិសុខតាមអ៊ីនធឺណិត Huntress បាននិយាយថា ខ្លួនបានសង្កេតឃើញការកេងប្រវ័ញ្ចយ៉ាងសកម្មនៅក្នុងព្រៃនៃកំហុសសុវត្ថិភាពដែលមិនអាចជួសជុលបានដែលប៉ះពាល់ដល់ផលិតផល Gladinet CentreStack និង TrioFox ។

ភាពងាយរងគ្រោះ zero-day ដែលត្រូវបានតាមដានជា CVE-2025-11371 (ពិន្ទុ CVSS: 6.1) គឺជាកំហុសការរួមបញ្ចូលឯកសារក្នុងមូលដ្ឋានដែលមិនមានការផ្ទៀងផ្ទាត់ ដែលអនុញ្ញាតឱ្យបង្ហាញឯកសារប្រព័ន្ធដោយអចេតនា។ វាប៉ះពាល់ដល់កំណែទាំងអស់នៃកម្មវិធីមុន និងរួមទាំង 16.7.10368.56560។

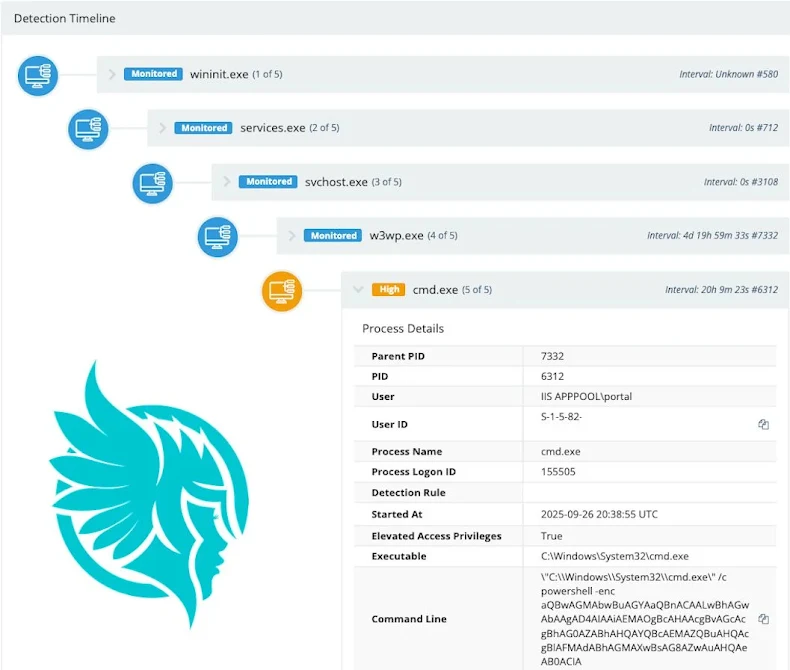

Huntress បាននិយាយថា ខ្លួនបានរកឃើញសកម្មភាពដំបូងនៅថ្ងៃទី 27 ខែកញ្ញា ឆ្នាំ 2025 ដោយបានរកឃើញថា អតិថិជនរបស់ខ្លួនចំនួន 3 នាក់បានរងផលប៉ះពាល់រហូតមកដល់ពេលនេះ។

គួរកត់សម្គាល់ថាកម្មវិធីទាំងពីរពីមុនត្រូវបានរងផលប៉ះពាល់ដោយ CVE-2025-30406 (ពិន្ទុ CVSS: 9.0) ដែលជាករណីនៃកូដម៉ាស៊ីនរឹងដែលអាចអនុញ្ញាតឱ្យតួអង្គគំរាមកំហែងធ្វើការប្រតិបត្តិកូដពីចម្ងាយតាមរយៈភាពងាយរងគ្រោះ ViewState deserialization ។ ភាពងាយរងគ្រោះបានមកក្រោមការកេងប្រវ័ញ្ចយ៉ាងសកម្ម

CVE-2025-11371, per Huntress, "បានអនុញ្ញាតឱ្យតួអង្គគំរាមកំហែងទាញយកសោម៉ាស៊ីនពីឯកសារកម្មវិធី Web.config ដើម្បីអនុវត្តការប្រតិបត្តិកូដពីចម្ងាយតាមរយៈភាពងាយរងគ្រោះ ViewState deserialization ដែលបានរៀបរាប់ខាងលើ។ ព័ត៌មានលម្អិតបន្ថែមនៃកំហុសកំពុងត្រូវបានរារាំងដោយមានការរុករកសកម្ម និងក្នុងករណីដែលគ្មានបំណះ។

នៅក្នុងករណីមួយដែលត្រូវបានស៊ើបអង្កេតដោយក្រុមហ៊ុន កំណែដែលរងផលប៉ះពាល់គឺថ្មីជាង 16.4.10315.56368 និងមិនងាយរងគ្រោះចំពោះ CVE-2025-30406 ដែលបង្ហាញថាអ្នកវាយប្រហារកំពុងទាញយកកំហុសថ្មីដើម្បីទាញយកសោម៉ាស៊ីនដែលមានកូដរឹង ហើយប្រើវាដើម្បីប្រតិបត្តិកូដពីចម្ងាយតាមរយៈ ViewState flaw deserialization ។

ក្នុងរយៈពេលបណ្តោះអាសន្ន អ្នកប្រើប្រាស់ត្រូវបានណែនាំឱ្យបិទកម្មវិធីដោះស្រាយ "temp" នៅក្នុងឯកសារ Web.config សម្រាប់ UploadDownloadProxy ដែលមានទីតាំងនៅ "C:\Program Files (x86)\Gladinet Cloud Enterprise\UploadDownloadProxy\Web.config"។

អ្នកស្រាវជ្រាវ Huntress Bryan Masters, James Maclachlan, Jai Minton និង John Hammond បាននិយាយថា "វានឹងប៉ះពាល់ដល់មុខងារមួយចំនួននៃវេទិកានេះ ប៉ុន្តែវានឹងធានាថាភាពងាយរងគ្រោះនេះមិនអាចត្រូវបានគេកេងប្រវ័ញ្ចរហូតដល់វាត្រូវបានជួសជុល" ។

Huntress បានប្រាប់ The Hacker News ថាវាបានសង្កេតឃើញ "ឧប្បត្តិហេតុមួយចំនួនតូច" ដែលនាំឱ្យមានការសម្របសម្រួលដែលបានបញ្ជាក់ជាលទ្ធផលនៃ CVE-2025-11371 ។ សកម្មភាពនេះមិនត្រូវបានគេសន្មតថាជាអ្នកគំរាមកំហែងណាមួយឡើយ បើទោះបីជាលទ្ធភាពដែលសំណុំនៃការវាយប្រហារនេះអាចជាស្នាដៃរបស់ក្រុមដូចគ្នាមិនត្រូវបានគេច្រានចោលក៏ដោយ។

Jamie Levy នាយកផ្នែកសត្រូវនៅ Huntress បាននិយាយថា "វាមិនច្បាស់ទេថាតើទាំងនេះជាតួអង្គគំរាមកំហែងដូចគ្នាឬអត់ ប៉ុន្តែខ្ញុំនឹងមិនភ្ញាក់ផ្អើលទេព្រោះថាពួកគេនឹងធ្លាប់ស្គាល់កម្មវិធីពិសេសនេះរួចហើយ ហើយពួកគេអាចរកឃើញភាពងាយរងគ្រោះថ្មីនេះជាមួយនឹងការខិតខំប្រឹងប្រែងតិចតួចបំផុត" ។