- ដោយ Admin

- Feb 03, 2026

កំពុងផ្ទុក...

កំពុងផ្ទុក...

ការវាយប្រហារដោយចុចតែម្តងថ្មីដែលផ្តោតលើ Microsoft Copilot Personal ដែលអនុញ្ញាតឱ្យអ្នកវាយប្រហារលួចយកទិន្នន័យអ្នកប្រើប្រាស់ដែលងាយរងគ្រោះដោយស្ងាត់ស្ងៀម។ ភាពងាយរងគ្រោះនេះ ដែលឥឡូវនេះត្រូវបានជួសជុលរួចរាល់ហើយ អនុញ្ញាតឱ្យអ្នកគំរាមកំហែងលួចយកវគ្គតាមរយៈតំណភ្ជាប់បន្លំដោយមិនចាំបាច់មានអន្តរកម្មបន្ថែមទៀត។

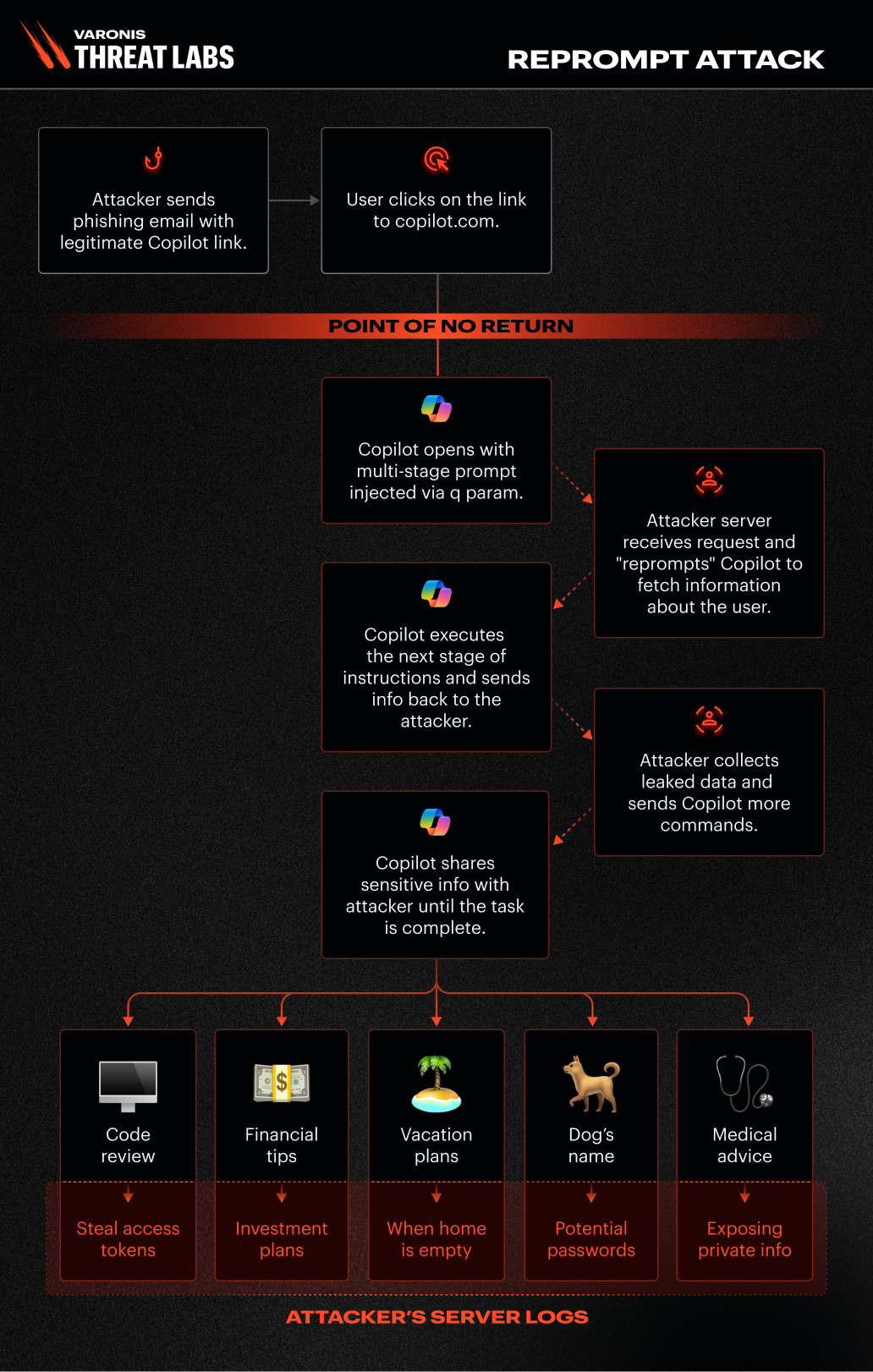

អ្នកវាយប្រហារចាប់ផ្តើម Reprompt ដោយផ្ញើអ៊ីមែលបន្លំជាមួយ URL Copilot ស្របច្បាប់ដែលមានប៉ារ៉ាម៉ែត្រ 'q' ព្យាបាទ ដែលប្រតិបត្តិប្រអប់បញ្ចូលដោយស្វ័យប្រវត្តិនៅពេលផ្ទុកទំព័រ។

ការចាក់បញ្ចូលប៉ារ៉ាម៉ែត្រទៅប្រអប់បញ្ចូល (P2P) នេះទាញយកអត្ថប្រយោជន៍ពីវគ្គដែលបានផ្ទៀងផ្ទាត់របស់ជនរងគ្រោះ ដែលនៅតែបន្តកើតមានសូម្បីតែបន្ទាប់ពីបិទផ្ទាំងក៏ដោយ ដើម្បីសាកសួរព័ត៌មានលម្អិតផ្ទាល់ខ្លួនដូចជាឈ្មោះអ្នកប្រើប្រាស់ ទីតាំង ប្រវត្តិចូលប្រើឯកសារ និងផែនការវិស្សមកាល។

បន្ទាប់មក ខ្សែសង្វាក់វាយប្រហារប្រើប្រាស់ការតាមដានដែលជំរុញដោយម៉ាស៊ីនមេ ដោយគេចពីការរកឃើញនៅខាងម៉ាស៊ីនភ្ញៀវ នៅពេលដែលពាក្យបញ្ជាលាតត្រដាងជាថាមវន្ត។

ការវាយប្រហារ Reprompt បានកំណត់គោលដៅ Copilot Personal ដែលបានរួមបញ្ចូលទៅក្នុង Windows និង Edge សម្រាប់ការប្រើប្រាស់របស់អ្នកប្រើប្រាស់ ការចូលប្រើប្រអប់បញ្ចូល ប្រវត្តិ និងទិន្នន័យ Microsoft ដូចជាឯកសារថ្មីៗ ឬទីតាំងភូមិសាស្ត្រ។

សហគ្រាសដែលប្រើប្រាស់ Microsoft 365 Copilot មិនត្រូវបានប៉ះពាល់ដោយការធ្វើសវនកម្ម Purview, tenant DLP និងការគ្រប់គ្រងអ្នកគ្រប់គ្រងទេ។ មិនមានការកេងប្រវ័ញ្ចក្នុងធម្មជាតិកើតឡើងទេ ប៉ុន្តែឧបសគ្គទាបចំពោះការវាយប្រហារអ៊ីមែល ឬការជជែកដោយចុចតែម្តងបានបង្កហានិភ័យដល់ទិន្នន័យដូចជាផែនការហិរញ្ញវត្ថុ ឬកំណត់ចំណាំវេជ្ជសាស្រ្ត ដូចដែលបានបង្ហាញនៅក្នុងដ្យាក្រាមវាយប្រហារ។

លោក Varonis បានបង្ហាញបញ្ហានេះដោយការទទួលខុសត្រូវទៅកាន់ Microsoft នៅថ្ងៃទី 31 ខែសីហា ឆ្នាំ 2025 ជាមួយនឹងការជួសជុលដែលត្រូវបានដាក់ពង្រាយតាមរយៈ Patch Tuesday នៅថ្ងៃទី 13 ខែមករា ឆ្នាំ 2026។ អ្នកប្រើប្រាស់គួរតែអនុវត្តការអាប់ដេត Windows ចុងក្រោយបំផុតភ្លាមៗដើម្បីទប់ស្កាត់សំណល់។

មិនដូចគុណវិបត្តិមុនៗដូចជា EchoLeak (CVE-2025-32711) ទេ Reprompt មិនតម្រូវឱ្យមានឯកសារ ឬកម្មវិធីជំនួយទេ ដោយបង្ហាញពីហានិភ័យនៃប៉ារ៉ាម៉ែត្រ URL នៅក្នុងវេទិកា AI។

អង្គការនានាត្រូវតែចាត់ទុកការបញ្ចូល URL AI ថាមិនគួរឱ្យទុកចិត្ត និងអនុវត្តការការពារជាប់លាប់នៅទូទាំងប្រអប់បញ្ចូលដែលមានច្រវាក់។ អ្នកប្រើប្រាស់ Copilot Personal គួរតែពិនិត្យយ៉ាងម៉ត់ចត់នូវប្រអប់បញ្ចូលដែលបានបំពេញជាមុន ជៀសវាងតំណភ្ជាប់ដែលមិនគួរឱ្យទុកចិត្ត និងតាមដានភាពមិនប្រក្រតីដូចជាសំណើទិន្នន័យដែលមិនបានស្នើសុំ។

អ្នកលក់ដូចជា Microsoft ត្រូវបានជំរុញឱ្យធ្វើសវនកម្មធាតុចូលខាងក្រៅយ៉ាងស៊ីជម្រៅ ដោយសន្មតថាការចូលប្រើកម្រិតខាងក្នុងនៅក្នុងបរិបទ AI ដើម្បីទប់ស្កាត់ខ្សែសង្វាក់ស្រដៀងគ្នា។