- ដោយ Admin

- Feb 03, 2026

កំពុងផ្ទុក...

កំពុងផ្ទុក...

កម្មវិធីផ្ទុកមេរោគដ៏ទំនើបមួយ ដែលគេស្គាល់ថាជា CastleLoader បានលេចចេញជាការគំរាមកំហែងដ៏សំខាន់មួយដល់ភ្នាក់ងាររដ្ឋាភិបាលសហរដ្ឋអាមេរិក និងអង្គការហេដ្ឋារចនាសម្ព័ន្ធសំខាន់ៗ

មេរោគលួចលាក់នេះ ដែលត្រូវបានកំណត់អត្តសញ្ញាណជាលើកដំបូងនៅដើមឆ្នាំ 2025 ត្រូវបានគេប្រើជាចំណុចចូលប្រើដំបូងក្នុងការវាយប្រហារសម្របសម្រួលដែលផ្តោតលើវិស័យជាច្រើន រួមទាំងភ្នាក់ងារសហព័ន្ធ ក្រុមហ៊ុន IT ក្រុមហ៊ុនដឹកជញ្ជូន និងអ្នកផ្តល់សេវាហេដ្ឋារចនាសម្ព័ន្ធសំខាន់ៗនៅទូទាំងអាមេរិកខាងជើង និងអឺរ៉ុប។

អ្នកស្រាវជ្រាវសន្តិសុខបានកត់ត្រាថា យុទ្ធនាការ CastleLoader តែមួយបានប៉ះពាល់ដល់អង្គការផ្សេងៗគ្នាប្រហែល 460 ដោយផ្តោតជាពិសេសលើការធ្វើឱ្យខូចប្រព័ន្ធរដ្ឋាភិបាលនៅសហរដ្ឋអាមេរិក។

CastleLoader ដំណើរការជាកម្មវិធីផ្ទុកច្រើនដំណាក់កាល ដែលបញ្ជូនបន្ទុកបន្ទាប់បន្សំដោយផ្ទាល់ទៅក្នុងអង្គចងចាំប្រព័ន្ធ ដែលធ្វើឱ្យវាពិបាកខ្លាំងណាស់សម្រាប់ការការពារសន្តិសុខបែបប្រពៃណីក្នុងការរកឃើញ។

មុខងារចម្បងរបស់មេរោគនេះគឺដើម្បីបង្កើតជើងទម្រដំបូងលើប្រព័ន្ធដែលរងការសម្របសម្រួល បន្ទាប់ពីនោះវាដាក់ពង្រាយឧបករណ៍ដ៏គ្រោះថ្នាក់ជាងនេះ រួមទាំងអ្នកលួចព័ត៌មាន និងមេរោគ Trojans ចូលប្រើពីចម្ងាយ ដែលផ្តល់ឱ្យអ្នកវាយប្រហារនូវការគ្រប់គ្រងពេញលេញលើបណ្តាញដែលឆ្លងមេរោគ។

លក្ខណៈសកលរបស់កម្មវិធីផ្ទុក និងអត្រាឆ្លងខ្ពស់ បានធ្វើឱ្យវាក្លាយជាឧបករណ៍ដែលពេញចិត្តក្នុងចំណោមអ្នកគំរាមកំហែងដែលស្វែងរកការធ្វើឱ្យខូចគោលដៅដែលមានតម្លៃខ្ពស់ ខណៈពេលដែលគេចវេសពីប្រព័ន្ធរកឃើញ។

វ៉ិចទ័រវាយប្រហារសម្រាប់ CastleLoader ជាធម្មតាពាក់ព័ន្ធនឹងបច្ចេកទេសវិស្វកម្មសង្គមដែលគេស្គាល់ថា ClickFix ដែលជនរងគ្រោះត្រូវបានបញ្ឆោតតាមរយៈការជំរុញការអាប់ដេតកម្មវិធីក្លែងក្លាយ ឬសារផ្ទៀងផ្ទាត់ប្រព័ន្ធ។

នៅពេលដែលអ្នកប្រើប្រាស់អនុវត្តតាមសំណើក្លែងក្លាយទាំងនេះ ពួកគេប្រតិបត្តិពាក្យបញ្ជាព្យាបាទដោយមិនដឹងខ្លួន ដែលបញ្ជូន CastleLoader ជាដំណាក់កាលទីពីរនៃខ្សែសង្វាក់វាយប្រហារ។

វិធីសាស្រ្តបោកបញ្ឆោតនេះបានបង្ហាញថាមានប្រសិទ្ធភាពគួរឱ្យកត់សម្គាល់ក្នុងការរំលងការបណ្តុះបណ្តាលការយល់ដឹងរបស់អ្នកប្រើប្រាស់ និងការគ្រប់គ្រងសុវត្ថិភាពដំបូង។

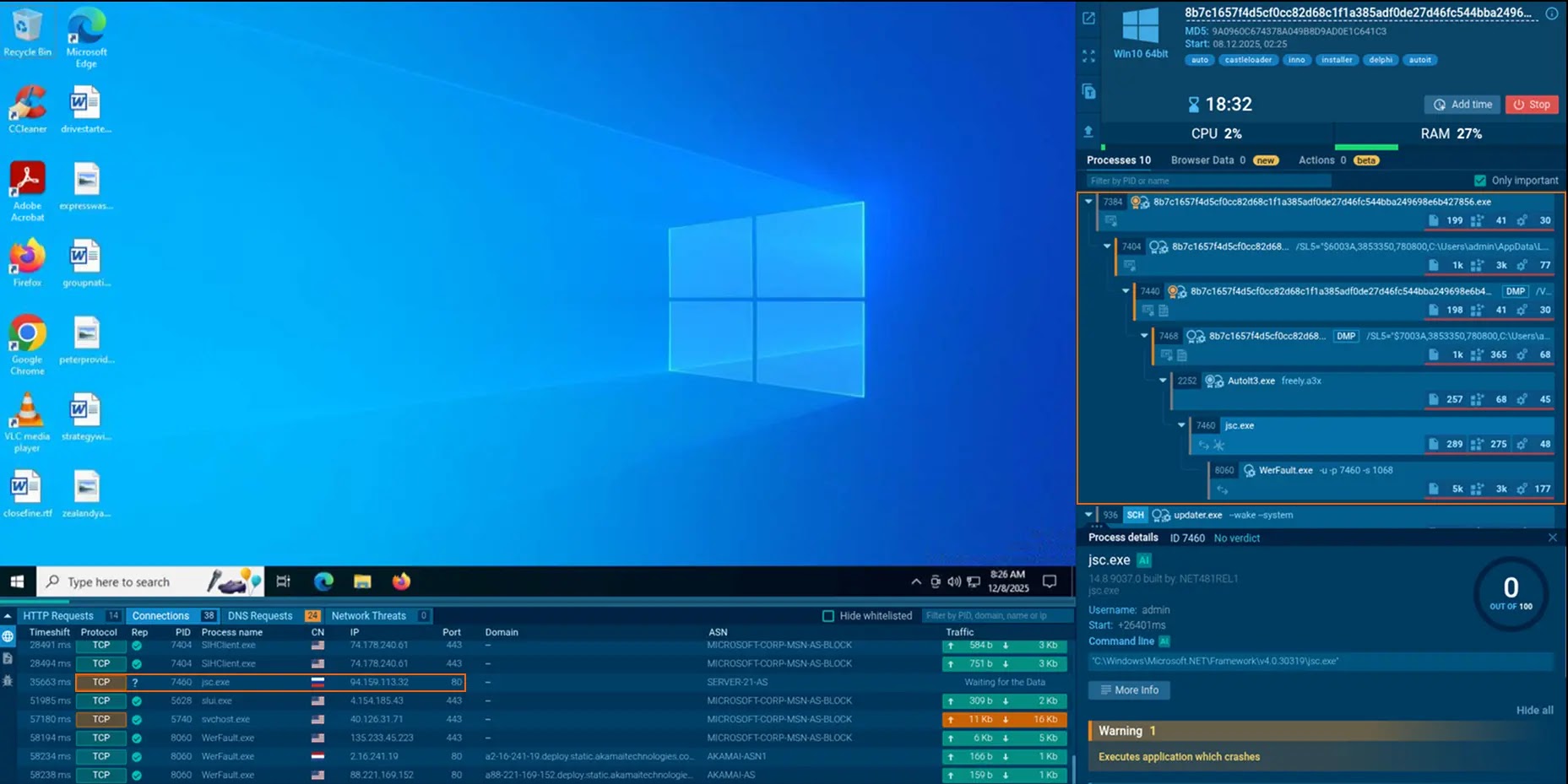

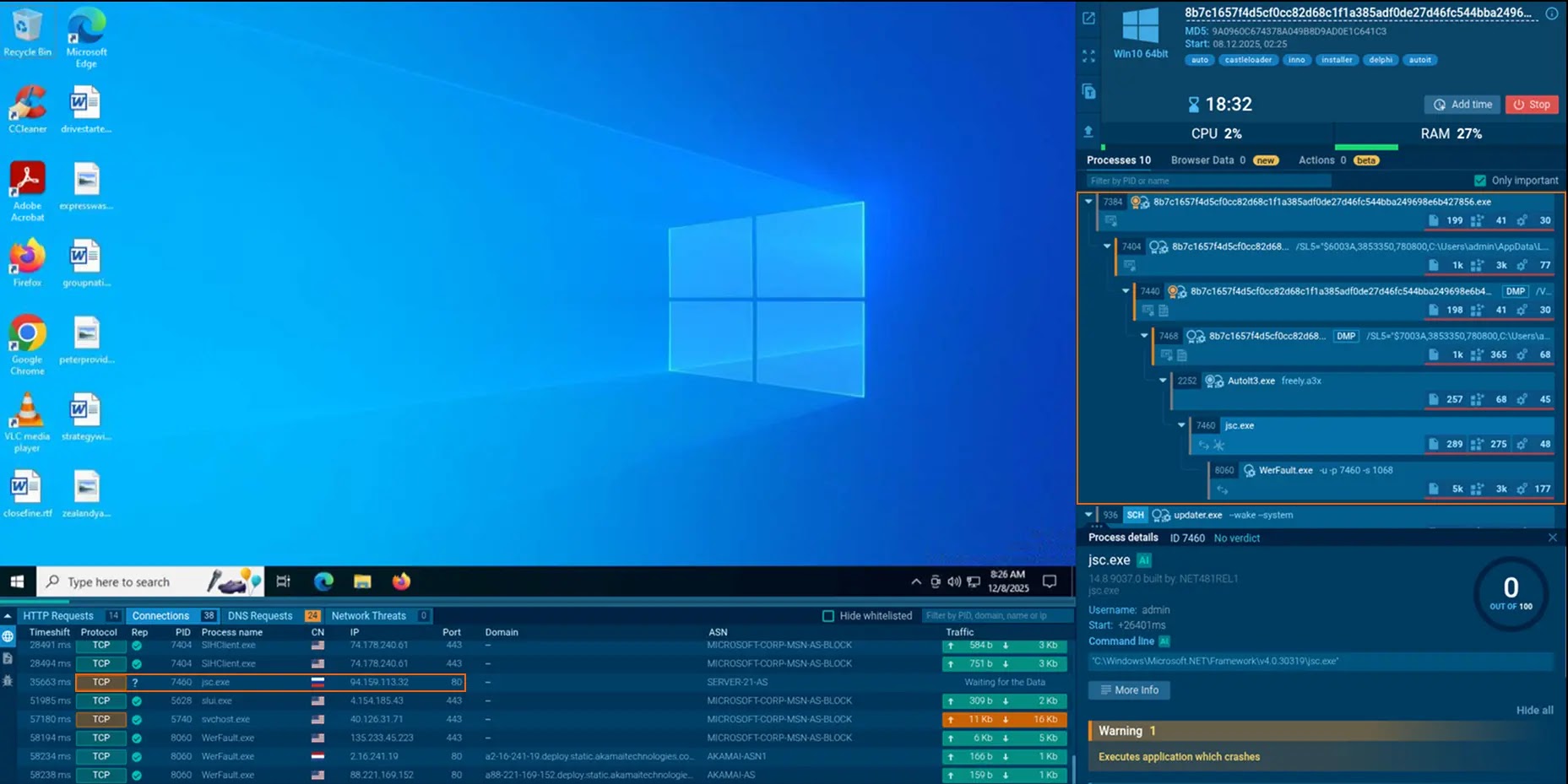

អ្នកវិភាគ និងអ្នកស្រាវជ្រាវ Any.Run បានកត់សម្គាល់ពីស្ថាបត្យកម្មដ៏ទំនើបរបស់មេរោគក្នុងអំឡុងពេលស៊ើបអង្កេតលម្អិតរបស់ពួកគេ ដោយកំណត់អត្តសញ្ញាណខ្សែសង្វាក់ប្រតិបត្តិដែលរៀបចំយ៉ាងប្រុងប្រយ័ត្ន ដែលត្រូវបានរចនាឡើងជាពិសេសដើម្បីគេចពីឧបករណ៍សុវត្ថិភាពទំនើប។

ការវិភាគបានបង្ហាញថា CastleLoader មិនដំណើរការជាកម្មវិធីដែលអាចប្រតិបត្តិបានសាមញ្ញនោះទេ ប៉ុន្តែផ្ទុយទៅវិញពឹងផ្អែកលើវិធីសាស្រ្តស្មុគស្មាញដែលធ្វើឱ្យដំណាក់កាលនីមួយៗមើលទៅមិនសូវល្អនៅពេលត្រួតពិនិត្យលើកដំបូង។

.jpg)

វិធីសាស្ត្រនេះអនុញ្ញាតឱ្យមេរោគចែកចាយសកម្មភាពព្យាបាទរបស់វាឆ្លងកាត់ដំណើរការជាច្រើនដែលមើលទៅស្របច្បាប់ ដោយលាក់ខ្លួនយ៉ាងមានប្រសិទ្ធភាពនៅកន្លែងដែលអាចមើលឃើញយ៉ាងច្បាស់។

ខ្សែសង្វាក់នៃការឆ្លងមេរោគ និងយន្តការគេចវេស

យន្តការឆ្លងមេរោគរបស់ CastleLoader តំណាងឱ្យថ្នាក់មេក្នុងការលួចលាក់ និងការបិទបាំង។

មេរោគនេះមកដល់ក្នុងកញ្ចប់ជាឯកសារដំឡើង Inno Setup ដែលមានសមាសធាតុច្រើន រួមទាំង AutoIt3.exe និងស្គ្រីប AutoIt ដែលបានចងក្រងដែលរក្សាទុកជា freely.a3x។

.jpg)

នៅពេលប្រតិបត្តិ ស្គ្រីប AutoIt ចាប់ផ្តើមដំណាក់កាលបន្ទាប់ដ៏សំខាន់៖ បើកដំណើរការដំណើរការ jsc.exe (កម្មវិធីចងក្រង JScript.NET ស្របច្បាប់) ជាមួយទង់ CREATE_SUSPENDED ដែលផ្អាកដំណើរការភ្លាមៗបន្ទាប់ពីការបង្កើត។

ជំនួសឱ្យការប្រតិបត្តិក្នុងស្ថានភាពផ្អាកនេះ មេរោគអនុវត្តបច្ចេកទេសកាត់បន្ថយដំណើរការដែលបានកែលម្អ ដែលចាក់បញ្ចូលឯកសារដែលអាចប្រតិបត្តិបាន PE ដែលមានមុខងារពេញលេញដោយផ្ទាល់ទៅក្នុងទំហំអង្គចងចាំ jsc.exe។

បច្ចេកទេសនេះធ្វើតាមលំដាប់នេះ៖ ដំបូង អង្គចងចាំត្រូវបានបែងចែកនៅក្នុងដំណើរការគោលដៅដោយប្រើ VirtualAllocEX ជាមួយនឹងការអនុញ្ញាត PAGE_EXECUTE_READWRITE ដែលអនុញ្ញាតឱ្យមានការប្រតិបត្តិកូដពីតំបន់ដែលទើបបែងចែកថ្មី។

.jpg)

បន្ទាប់មក រូបភាព PE ដែលមានគំនិតអាក្រក់ត្រូវបានសរសេរចូលទៅក្នុងតំបន់អង្គចងចាំនេះដោយប្រើ WriteProcessMemory។ បន្ទាប់មក មេរោគនឹងស្រង់អាសយដ្ឋាន PEB (Process Environment Block) ហើយសរសេរជាន់លើវាល ImageBaseAddress ដោយធានាថាកូដដែលបានចាក់បញ្ចូលនឹងផ្ទុកនៅទីតាំងអង្គចងចាំត្រឹមត្រូវ។

វិធីសាស្រ្តនេះខុសពីបច្ចេកទេសបំបាត់ដំណើរការបែបប្រពៃណី ដែលជាធម្មតាប្រើ NtUnmapViewOfSection ដើម្បីលុបអង្គចងចាំដំណើរការដើម។

ដោយរំលងជំហាននេះ CastleLoader ជៀសវាងការបង្កយន្តការរកឃើញដែលតាមដានគំរូសកម្មភាពគួរឱ្យសង្ស័យនេះ។ ដំណាក់កាលចុងក្រោយពាក់ព័ន្ធនឹង SetThreadContext ដើម្បីប្តូរទិសការប្រតិបត្តិទៅកាន់ចំណុចចូលនៃ payload ដែលបានចាក់បញ្ចូល បន្ទាប់មក ResumeThread ដើម្បីចាប់ផ្តើមការប្រតិបត្តិ។

លំដាប់ទាំងមូលនេះរក្សាកូដព្យាបាទត្រូវបានកំណត់ចំពោះអង្គចងចាំដោយមិនបង្កើតវត្ថុបុរាណគួរឱ្យសង្ស័យនៅលើថាសរហូតដល់ការចាប់ផ្តើមបញ្ចប់។

លទ្ធផលគឺជាម៉ូឌុលមេរោគដែលមានមុខងារពេញលេញដែលមានតែនៅក្នុងកន្លែងចងចាំនៃដំណើរការគោលដៅបន្ទាប់ពីការផ្លាស់ប្តូរ ដែលធ្វើឱ្យការរកឃើញផ្អែកលើហត្ថលេខាឋិតិវន្តបែបប្រពៃណីគ្មានប្រសិទ្ធភាព។

.jpg)

ឧបករណ៍ត្រួតពិនិត្យសុវត្ថិភាពដែលពឹងផ្អែកលើការវិភាគឥរិយាបថដំណើរការជួបការលំបាក ពីព្រោះសមាសធាតុនីមួយៗហាក់ដូចជាស្របច្បាប់នៅពេលពិនិត្យដោយឡែកពីគ្នា។

ហត្ថលេខាឯកសារឋិតិវន្ត ការវិភាគឥរិយាបថ និងប្រព័ន្ធត្រួតពិនិត្យដំណើរការធម្មតាបង្ហាញថាមិនអាចរកឃើញគំរូប្រតិបត្តិដ៏ស្មុគស្មាញនេះបានទេ ដែលធ្វើឱ្យ CastleLoader ក្លាយជាការគំរាមកំហែងដ៏គ្រោះថ្នាក់បំផុតចំពោះអង្គការដែលខ្វះសមត្ថភាពរកឃើញផ្អែកលើអង្គចងចាំទំនើប និងដំណោះស្រាយរកឃើញចំណុចបញ្ចប់ និងឆ្លើយតប។