- ដោយ Admin

- Feb 03, 2026

កំពុងផ្ទុក...

កំពុងផ្ទុក...

អ្នកស្រាវជ្រាវសន្តិសុខតាមអ៊ីនធឺណិតបានរកឃើញវ៉ារ្យ៉ង់ថ្មីមួយរបស់កម្មវិធីលួចព័ត៌មាន macOS ដែលមានឈ្មោះថា MacSync ដែលត្រូវបានបញ្ជូនតាមរយៈកម្មវិធី Swift ដែលមានហត្ថលេខាឌីជីថល និងបានបញ្ជាក់ដោយតុលាការ ដែលក្លែងបន្លំជាអ្នកដំឡើងកម្មវិធីផ្ញើសារ ដើម្បីរំលងការត្រួតពិនិត្យ Gatekeeper របស់ Apple។

អ្នកស្រាវជ្រាវ Jamf លោក Thijs Xhaflaire បាននិយាយថា "មិនដូចវ៉ារ្យ៉ង់ MacSync Stealer មុនៗដែលពឹងផ្អែកជាចម្បងលើបច្ចេកទេសអូសទៅស្ថានីយ ឬ ClickFix គំរូនេះប្រើប្រាស់វិធីសាស្រ្តបោកប្រាស់ និងមិនចាំបាច់ប្រើដៃ"។

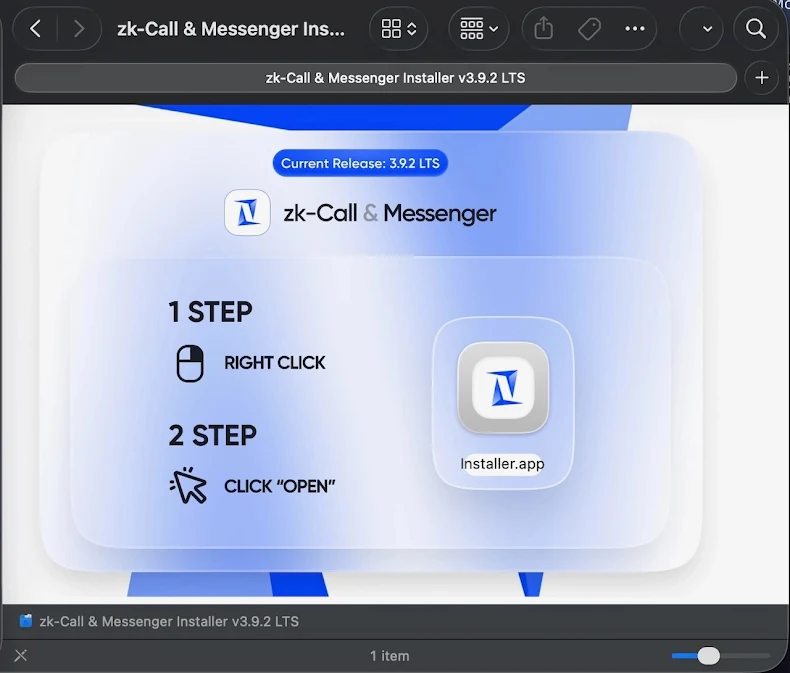

ក្រុមហ៊ុនគ្រប់គ្រងឧបករណ៍ និងក្រុមហ៊ុនសន្តិសុខ Apple បាននិយាយថា កំណែចុងក្រោយបំផុតត្រូវបានចែកចាយជាកម្មវិធី Swift ដែលមានហត្ថលេខាកូដ និងបានបញ្ជាក់ដោយតុលាការនៅក្នុងឯកសាររូបភាពថាស (DMG) ដែលមានឈ្មោះថា "zk-call-messenger-installer-3.9.2-lts.dmg" ដែលត្រូវបានបង្ហោះនៅលើ "zkcall[.]net/download"។

ការពិតដែលថាវាត្រូវបានចុះហត្ថលេខា និងបានបញ្ជាក់ដោយតុលាការមានន័យថាវាអាចដំណើរការដោយមិនត្រូវបានរារាំង ឬដាក់ទង់ដោយការគ្រប់គ្រងសុវត្ថិភាពដែលភ្ជាប់មកជាមួយដូចជា Gatekeeper ឬ XProtect នោះទេ។ ទោះបីជាយ៉ាងនេះក្តី កម្មវិធីដំឡើងនេះត្រូវបានគេរកឃើញថាបង្ហាញការណែនាំដែលជំរុញឱ្យអ្នកប្រើប្រាស់ចុចកណ្ដុរខាងស្ដាំ ហើយបើកកម្មវិធី - ជាយុទ្ធសាស្ត្រទូទៅដែលប្រើដើម្បីជៀសវាងការការពារបែបនេះ។ ចាប់តាំងពីពេលនោះមក Apple បានដកហូតវិញ្ញាបនបត្រចុះហត្ថលេខាលើកូដ។

បន្ទាប់មក ឧបករណ៍ទម្លាក់ដែលមានមូលដ្ឋានលើ Swift អនុវត្តការត្រួតពិនិត្យជាបន្តបន្ទាប់មុនពេលទាញយក និងប្រតិបត្តិស្គ្រីបដែលបានអ៊ិនកូដតាមរយៈសមាសភាគជំនួយ។ នេះរួមបញ្ចូលទាំងការផ្ទៀងផ្ទាត់ការតភ្ជាប់អ៊ីនធឺណិត ការអនុវត្តចន្លោះពេលប្រតិបត្តិអប្បបរមាប្រហែល 3600 វិនាទីដើម្បីអនុវត្តដែនកំណត់អត្រា និងការដកចេញនូវគុណលក្ខណៈដាច់ដោយឡែក និងការផ្ទៀងផ្ទាត់ឯកសារមុនពេលប្រតិបត្តិ។

លោក Xhaflaire បានពន្យល់ថា "ជាពិសេស ពាក្យបញ្ជា curl ដែលប្រើដើម្បីទាញយក payload បង្ហាញពីគម្លាតច្បាស់លាស់ពីវ៉ារ្យ៉ង់មុនៗ"។ "ជំនួសឱ្យការប្រើប្រាស់បន្សំ -fsSL ដែលឃើញជាទូទៅ ទង់ត្រូវបានបំបែកទៅជា -fL និង -sS ហើយជម្រើសបន្ថែមដូចជា --noproxy ត្រូវបានណែនាំ"។

"ការផ្លាស់ប្តូរទាំងនេះ រួមជាមួយនឹងការប្រើប្រាស់អថេរដែលមានចំនួនច្រើនយ៉ាង ចង្អុលបង្ហាញពីការផ្លាស់ប្តូរដោយចេតនានៅក្នុងរបៀបដែល payload ត្រូវបានទាញយក និងផ្ទៀងផ្ទាត់ ដែលទំនងជាមានគោលបំណងកែលម្អភាពជឿជាក់ ឬការគេចវេសពីការរកឃើញ"។

យន្តការគេចវេសមួយទៀតដែលប្រើក្នុងយុទ្ធនាការនេះគឺការប្រើប្រាស់ឯកសារ DMG ដែលមានទំហំធំមិនធម្មតា ដោយបង្កើនទំហំរបស់វាដល់ 25.5 MB ដោយការបង្កប់ឯកសារ PDF ដែលមិនទាក់ទងគ្នា។

payload ដែលបានអ៊ិនកូដ Base64 នៅពេលដែលវិភាគរួច ត្រូវគ្នាទៅនឹង MacSync ដែលជាកំណែប្តូរម៉ាករបស់ Mac.c ដែលលេចចេញជាលើកដំបូងនៅក្នុងខែមេសា ឆ្នាំ 2025។ MacSync យោងតាម Moonlock Lab របស់ MacPaw ភ្ជាប់មកជាមួយភ្នាក់ងារ Go ដែលមានលក្ខណៈពិសេសពេញលេញ ដែលលើសពីការលួចទិន្នន័យសាមញ្ញ និងអាចឱ្យមានសមត្ថភាពបញ្ជា និងគ្រប់គ្រងពីចម្ងាយ។

គួរកត់សម្គាល់ថា កំណែដែលចុះហត្ថលេខាដោយកូដនៃឯកសារ DMG ដែលមានគំនិតអាក្រក់ដែលធ្វើត្រាប់តាម Google Meet ក៏ត្រូវបានគេសង្កេតឃើញនៅក្នុងការវាយប្រហារដែលផ្សព្វផ្សាយកម្មវិធីលួច macOS ផ្សេងទៀតដូចជា Odyssey។ ដោយនិយាយដូច្នេះ ភ្នាក់ងារគំរាមកំហែងបានបន្តពឹងផ្អែកលើរូបភាពថាសដែលមិនទាន់ចុះហត្ថលេខាដើម្បីបញ្ជូន DigitStealer ថ្មីៗនេះដូចខែមុន។

លោក Jamf បាននិយាយថា "ការផ្លាស់ប្តូរនៃការចែកចាយនេះឆ្លុះបញ្ចាំងពីនិន្នាការកាន់តែទូលំទូលាយនៅទូទាំងទេសភាពមេរោគ macOS ដែលអ្នកវាយប្រហារកំពុងព្យាយាមលួចមេរោគរបស់ពួកគេចូលទៅក្នុងឯកសារដែលអាចប្រតិបត្តិបានដែលត្រូវបានចុះហត្ថលេខា និងបានបញ្ជាក់ ដែលអនុញ្ញាតឱ្យពួកគេមើលទៅដូចជាកម្មវិធីស្របច្បាប់"។